阻截未知威胁

随着网络威胁日益复杂,许多目标性攻击会从已下载文件和电子邮件附件中的软件漏洞开始发起攻击。新的以及尚未发现的威胁需要检测能力超出已知威胁签名的全新解决方案。

SANDBLAST 零日保护

Check Point SandBlast 零日保护机制具有防躲避恶意软件检测功能,即使遭遇最危险的攻击,也能提供全面的保护,同时确保安全内容能够迅速传送给用户。我们解决方案的核心是两个独特的功能 – 威胁仿真(沙盒)和威胁剥离(内容清除和重建),二者可将威胁防御提升到一个新的水平。

防躲避沙箱

作为 Check Point SandBlast 解决方案的一部分,威胁仿真引擎甚至能够在黑客应用逃避技术试图绕过沙盒之前发挥作用,从而在漏洞攻击阶段检测出恶意软件。另外还可快速隔离并检查文件,通过在虚拟沙盒中运行文件,在恶意行为进入网络前便将其检出。这种创新性解决方案可结合 CPU 级检测和操作系统级沙盒,以防御最危险的漏洞攻击感染,以及零日和目标性攻击。

内容清除和重建 (CDR)

此外,SandBlast 威胁剥离 (CDR) 功能可立即为用户提供潜在恶意内容的安全版本。该功能会从重建文件中提取可被恶意利用的内容,包括活动内容和各种形式的嵌入对象,从而消除潜在威胁。对原始可疑版本的访问进行拦截,直到 SandBlast 零日保护机制可以对其进行全面分析。用户可以立即访问内容,并且可以确信即使最高级的恶意软件和零日威胁也不会对自己造成危害。

产品优点

- 预防文档和可执行文件中新的和未知的攻击

- 让黑客在检测下无所遁形

- 善用现有安全基础设施,从而降低成本

- 通过统一管理、监控和报告,最大限度提高防护

- 借助 ThreatCloud™ 自动共享新的攻击信息,从而提高安全性

产品特点

- 可对隐藏于 40 多种文件类型中的新恶意软件进行识别,包括:Adobe PDF、Microsoft Office、Java、Flash、可执行文件和存档文件

- 防范针对多个 Windows 操作系统环境的攻击

- 可用设备的范围涵盖任何性能需求

- 威胁剥离功能会移除可被恶意利用的内容,以便立即交付干净文件

- 独一无二的 CPU 级技术可在恶意软件实施部署和规避检测之前予以捕捉,不给其可趁之机

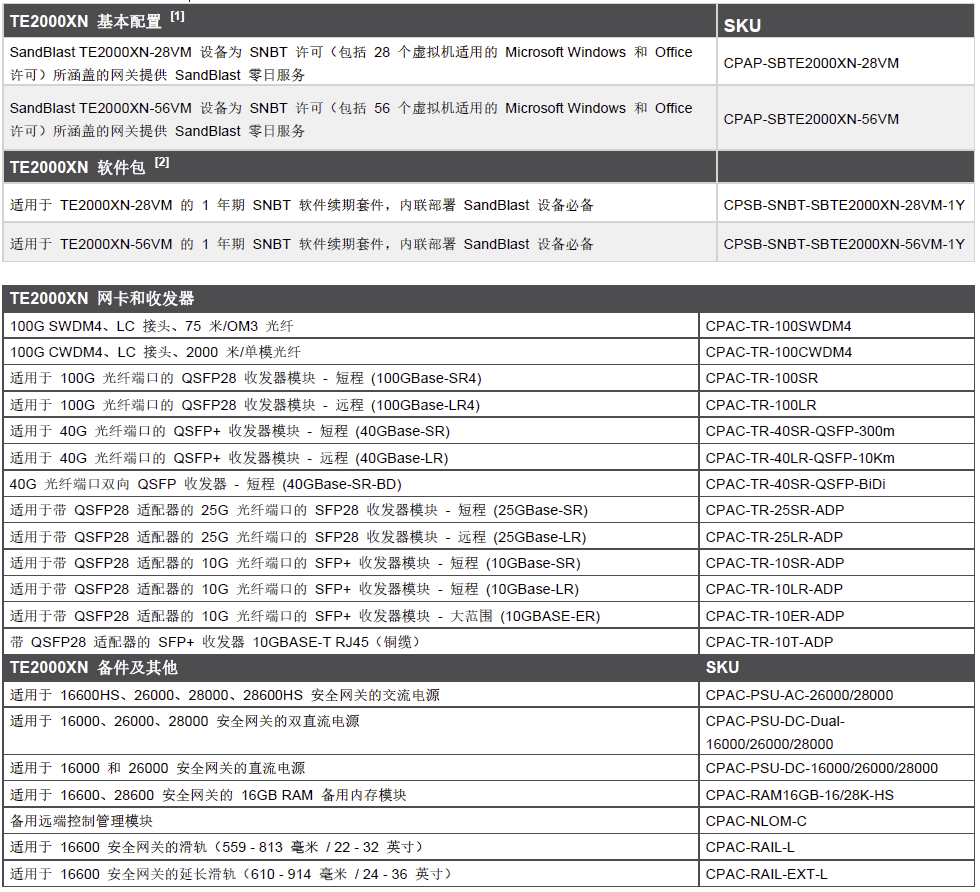

SandBlast 设备

我们提供多种 SandBlast 设备。这些设备非常适合由于监管或隐私问题而无法使用 SandBlast 威胁仿真云服务的客户。

部署选项

在以下两个部署选项之一中模拟威胁:

- 私有云:Check Point 安全网关将文件发送到本地 SandBlast 设备以进行仿真模拟

- 内联:这是一个独立的选项,可以利用所有威胁防护技术,包括 IPS、防病毒、防僵尸网络、威胁仿真、威胁剥离、URL 过滤和应用程序控制,将 SandBlast 设备内联部署为 MTA 或 ICAP 服务器,或者部署在 SPAN 端口上。

全面的威胁防护解决方案

已知威胁检测

防病毒技术使用来自 ThreatCloud™ 的实时病毒签名,在用户受到感染之前检测并拦截网关处的已知恶意软件。防僵尸网络技术对受僵尸网络感染的机器进行检测,通过拦截僵尸网络命令和控制通信来预防遭受破坏。

未知的威胁防护

SandBlast 威胁仿真技术采用最快、最准确的沙盒引擎,可预先筛选文件,在威胁侵入您的网络之前,保护企业免受攻击。传统的沙盒解决方案在操作系统级别上检测恶意软件行为,而在检测之时,漏洞已经遭到恶意利用并且黑客代码也已在运行中。因此,威胁极易被忽略。SandBlast 威胁仿真功能利用独一无二的 CPU 级别检查引擎,在 CPU 级别上监控指令流,以便检测试图绕过操作系统安全控制措施的漏洞利用行为,从而能在攻击发作之前进行有效拦截,使其无可趁之机。

即时提供安全内容

就威胁防护而言,其不需要在速度、覆盖率和准确性之间做出取舍。与其他解决方案不同,Check Point 零日保护机制可以在防护模式下进行部署,同时仍能继续保持业务流程的连续性。

SandBlast 威胁剥离功能会移除可被恶意利用的内容(包括活动内容和嵌入对象)、重建文件以消除潜在威胁,并及时向用户提供处理后的内容以维持正常业务流程。

威胁剥离功能的配置方式可以是以下两者之一:快速向用户提供重建文档,或在确定是否重建文档之前等待 SandBlast 威胁仿真的响应结果。

检查加密通信

通过 SSL 和 TLS 传输到企业内部的文件也成为一类可绕过众多行业标准部署措施的安全攻击向量。Check Point 威胁防护机制可深入检查这些受保护的 SSL 和 TLS 隧道,提取并启动文件以发现隐蔽的威胁。

威胁仿真详细报告

每个文件仿真都会生成一份详细报告。该报告简单易懂,且包含有关因运行此文件而生成的任何恶意企图的详细取证信息。该报告可提供运行文件过程中模拟环境的实际屏幕截图。

威胁情报云生态系统的组成部分

针对威胁仿真发现的每个新威胁,创建新签名并将其发送到 Check Point 威胁情报云,然后在此分发到其他 Check Point 产品。威胁仿真功能可将新识别的未知攻击转换为已知签名,从而能够在威胁有机会扩散之前对同类威胁予以拦截。藉于这种持续协作能力,威胁情报云生态系统成为如今可用的最高级、最新颖的威胁网络。

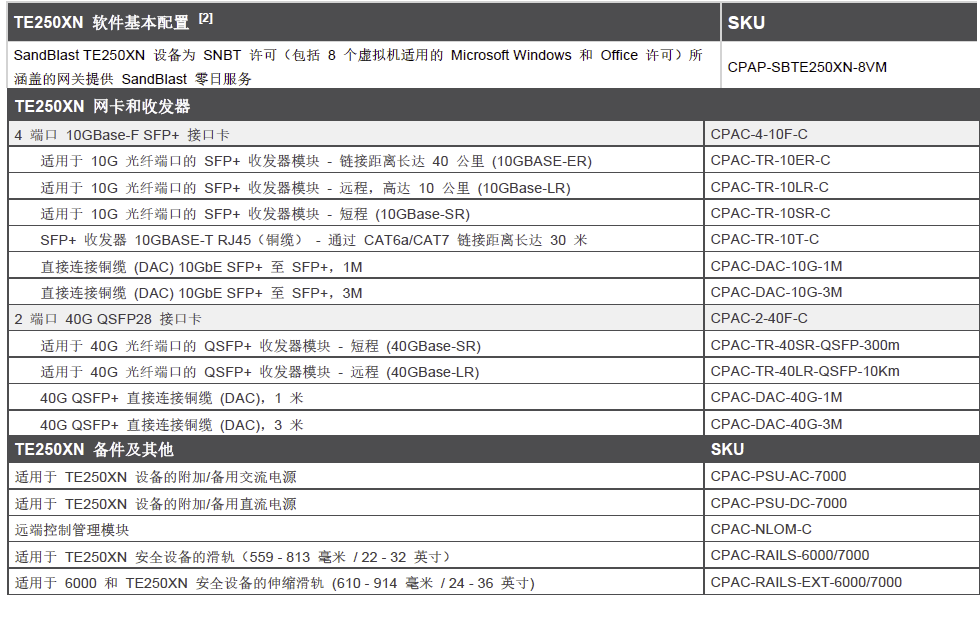

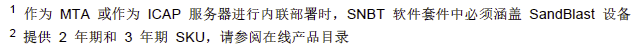

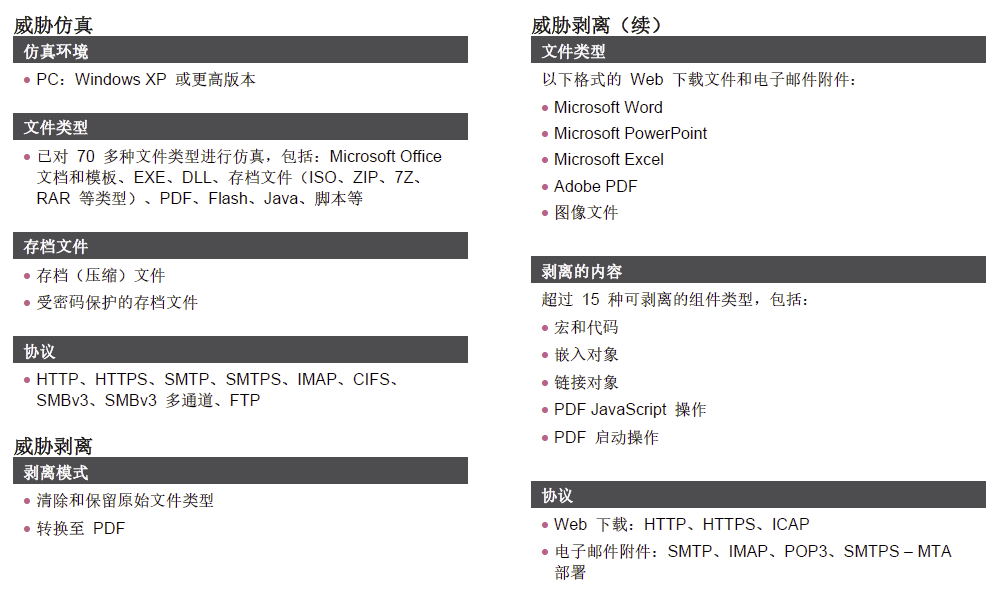

SANDBLAST 规格

SANDBLAST 设备规格

TE2000XN 设备

TE250XN 设备