AttackIQ发布了一个新的全功能攻击图,模拟伊朗民族国家对手对阿尔巴尼亚政府使用的战术,技术和程序(TTP)。

原文链接:https://www.attackiq.com/2022/09/23/attack-graph-response-to-us-cert-alert-aa22-264a-iranian-state-actors-conduct-cyber-operations-against-the-government-of-albania/

2022年9月21日,联邦调查局(FBI)和网络安全和基础设施安全局(CISA)发布了一份联合网络安全咨询(CSA),提供有关2022年7月和9月针对阿尔巴尼亚政府的最新网络行动的见解信息。

2022年7月,被认定为“国土正义”的伊朗行为者对阿尔巴尼亚政府发动了破坏性的网络攻击,导致网站和服务不可用。联邦调查局的一项调查显示,伊朗国家网络行为者在发动破坏性攻击前约14个月获得了对受害者网络的初步访问权限,其中包括勒索软件风格的文件加密器和擦除恶意软件的磁盘。这些行为者在大约一年内保持连续的网络访问,定期访问和泄露电子邮件内容。

在2022年5月至6月期间,伊朗国家网络行为者进行了横向移动,网络侦察和从阿尔巴尼亚政府网络获取凭据。2022年7月,参与者在网络上启动了勒索软件,在桌面上留下了反圣战者E-Khalq(MEK)消息。当网络防御者识别并开始响应勒索软件活动时,网络参与者部署了ZeroCleare破坏性恶意软件的一个版本。

2022年7月18日,国土正义声称对阿尔巴尼亚政府基础设施的袭击是有罪的功劳。2022年7月23日,国土安全部在其网站上发布了网络攻击的视频。从2022年7月到8月,国土正义在其网站上发布了网络攻击的视频,并在社交媒体帐户上宣传阿尔巴尼亚政府的信息。

2022年9月,伊朗网络行为者对阿尔巴尼亚政府发动了另一波网络攻击,使用了与7月网络攻击类似的TTP和恶意软件。这些可能是为了报复7月份网络攻击的公开归因,并切断了阿尔巴尼亚与伊朗之间的外交关系。

根据微软于2022年9月8日发布的以下报告,负责初始访问和泄露信息的对手与OilRig(也称为APT34)相关联。这个对手与伊朗情报和安全部(MOIS)密切相关。此外,微软检测和响应团队(DART)详细说明,DEV-0133对手(公开称为Lyceum)负责测试受害者的基础设施。

兰心是SecureWorks之前在2019年8月报告的对手。该对手被怀疑与APT33和石油瑞格密切相关。

2022年7月11日,AttackIQ发布了两个攻击图,旨在模拟OilRig针对全球多个部门的运营的不同方面。

AttackIQ发布了一个新的全功能攻击图,模拟伊朗民族国家对手对阿尔巴尼亚政府使用的战术,技术和程序(TTP)。

结合此新发布的攻击图表测试以前发布的与此类威胁相关的攻击图表,有助于验证安全程序在降低风险方面的性能。通过使用 AttackIQ 安全优化平台,安全团队将能够:

- 针对导致关键服务大规模加密的恶意技术评估安全控制性能。

- 针对不需要关闭其他后门即可成功渗透网络的参与者评估其安全状况。

- 在发现新的零日漏洞时,持续验证初始访问漏洞之外的检测和预防管道

[美国证书 AA22-264A]针对阿尔巴尼亚政府的伊朗勒索软件和磁盘擦除攻击

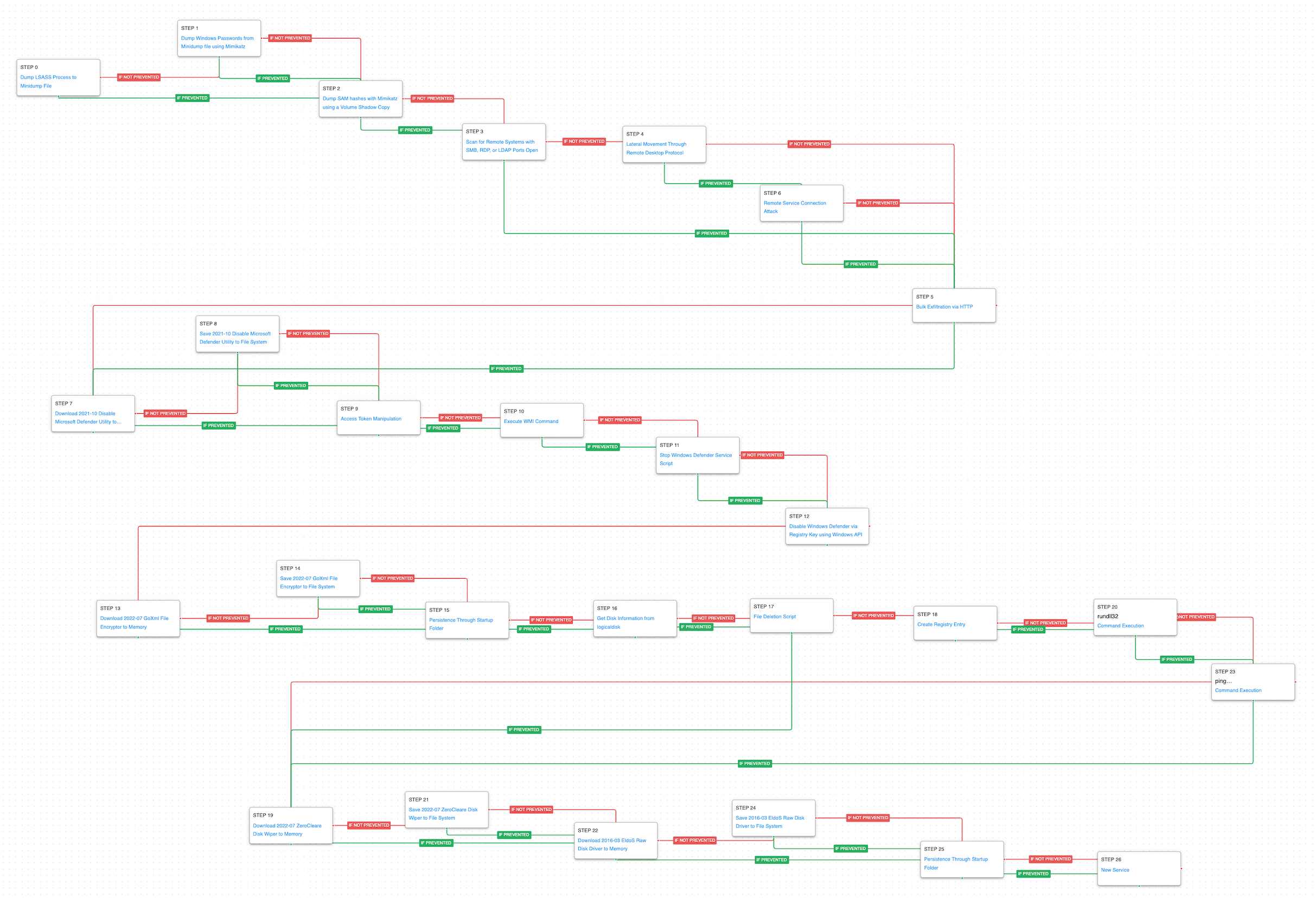

伊朗行为者首先利用了 SharePoint 中的一个常见漏洞,并丢弃了一系列网络外壳以开始攻击。我们的攻击图在建立初始访问权限后开始,威胁参与者需要获得对其他凭据的访问权限才能横向移动并扩大其攻击范围。

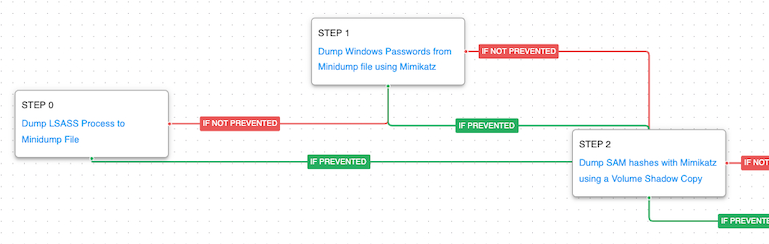

操作系统凭据转储:LSASS 内存 (T1003.001):LSASS 内存通过创建进程的小型转储转储转储到磁盘。此过程用于在系统上强制实施安全策略,并包含许多威胁参与者所针对的特权令牌和帐户。 然后用于转储该小型转储文件中的凭据。lsass.exeMimikatz

操作系统凭据转储:安全帐户管理器 (T1003.002):卷影副本用于转储 SAM 注册表配置单元,该配置单元通常在 Windows 运行时被锁定以供访问。再次使用 Mimikatz 从此注册表配置单元转储凭据。

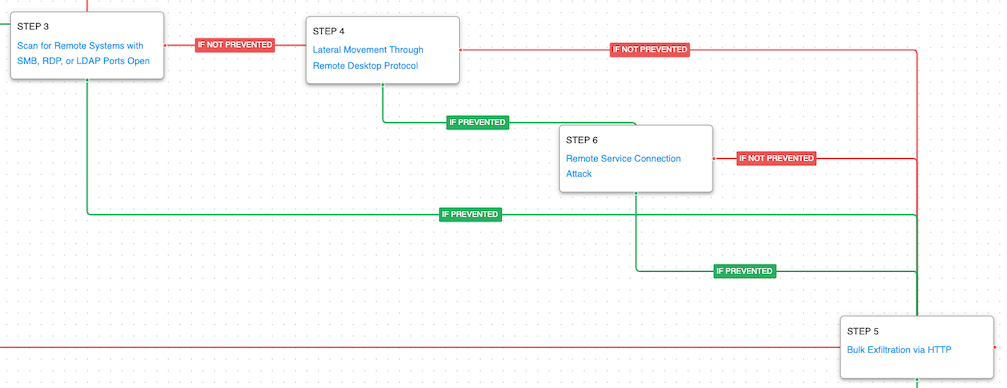

使用转储的凭据,参与者现在可以开始在网络中移动。他们首先利用网络扫描仪根据其远程服务识别其他感兴趣的主机。然后,他们使用远程桌面协议 (RDP) 和文件传输协议 (FTP) 横向移动。最后,他们使用 HTTP 请求向 Exchange 服务器泄露了数 GB 的数据。

网络服务发现 (T1046):此方案用于扫描端口上打开的主机“,这些主机将为攻击者识别可远程访问的主机。nmap

远程服务:远程桌面协议 (T1021.001):远程桌面是 Windows 使用的内置远程访问实用程序。此方案尝试使用被盗凭据远程连接到另一个可访问的资产。

远程服务 (T1021):可以使用远程 FTP 服务器的 IP 地址和凭据配置此方案,以模拟在内部 FTP 服务器的身份验证中观察到的网络流量。

通过 C2 通道 (T1041) 进行外泄:大量数据通过HTTP请求泄露,模仿伊朗行为者使用其网络外壳窃取大量电子邮件数据时使用的数据泄露方法。

这些参与者希望损害其受损系统的防御能力,以限制受害者检测其活动或从未来的破坏行动中恢复的能力。第一个带来了他们自己的自定义实用程序,该实用程序将禁用Windows Defender,以减少检测到或阻止其后续操作的可能性。该工具将提升其权限,然后再使用 WMI 命令检查 Windows Defender 是否已启用,然后在修改注册表项之前停止该服务,以防止在重新启动时重新启用它。

入口工具传输 (T1105):此方案在两个单独的方案中下载到内存并保存到磁盘,以测试网络和终结点控制及其阻止传递二进制文件的能力。disable-defender.exe

访问令牌操作 (T1134): 此方案列出了可由其他进程模拟的活动访问令牌。此方法通常用于提升权限。

Windows 管理规范 (WMI) (T1047):WMI 是一种本机窗口管理功能,它提供了一种访问 Windows 系统组件的方法。此方案通过调用“”来获取 Windows 防御器的状态MSFT_MpPreference Get DisableRealtimeMonitoring

服务停止 (T1489):Windows 防御者服务已停止,并带有“”命令。net stop

损害防御:禁用或修改工具 (T1562.001):该注册表项设置为 将禁止在下次重新启动时启用 Windows 防御程序。HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\DisableAntiSpyware1

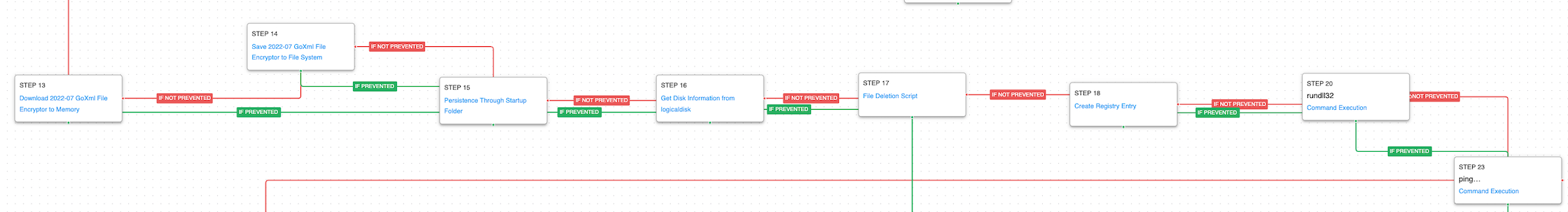

随着系统防御能力的降低,参与者继续发起勒索软件攻击。文件加密器被引导到系统中,并使用启动文件夹建立持久性。将执行一个批处理脚本,该脚本禁用所有驱动器的系统恢复并删除其回收站目录。然后,在最终执行勒索软件二进制文件之前,将删除卷影副本。桌面背景更改为勒索软件电话卡图片。 用于后台更新,然后用于在终止自身并删除其项目之前延迟批处理脚本。RunDll32ping

登录自动启动执行:启动文件夹 (T1547.001):“启动”文件夹是与 Windows“开始”菜单关联的目录,可用于在 Windows 登录时启动进程。此方案在此目录中创建一个二进制文件,该文件将在用户下次登录时执行。

Windows 管理规范 (WMI) (T1047):此方案执行命令以检索系统磁盘上的详细信息。logicaldisk

抑制系统恢复 (T1490):运行以删除由攻击图创建的最近创建的卷影副本。vssadmin.exe

修改注册表 (T1112):修改了 “” 注册表项,以更改当前用户的背景图像。HKEY_CURRENT_USER\Control Panel\Desktop

系统二进制代理执行:Rundll32 (T1218.011):是另一个本机系统实用程序,可用于执行 DLL 文件和文件内的特定导出。此方案执行并传递 “”,这将强制系统刷新用户的设置,包括桌面背景。RunDll32RunDll32user32.dll,UpdatePerUserSystemParameters

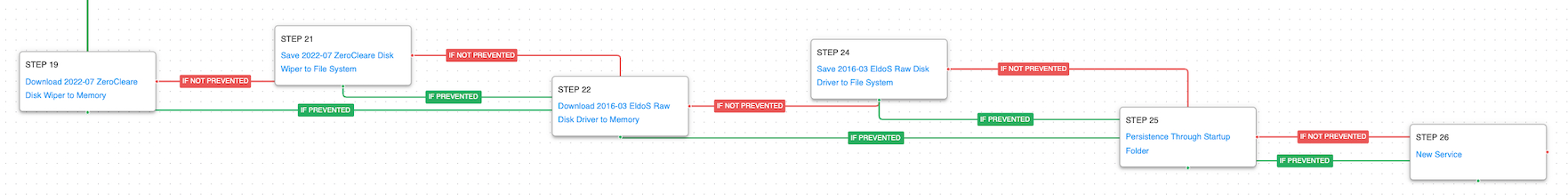

为了回应受害者修复事件的努力,参与者继续部署磁盘擦除恶意软件以进行报复。这是他们的ZeroCleare游标的修改版本,它使用EldoS原始磁盘驱动程序在最低级别擦除驱动器。

创建或修改系统进程: Windows 服务 (T1543.003): 使用本机实用工具创建名为“RawDisk3”的新服务。这是驱动程序启动时使用的命名服务。sc.exe

扩展攻击图的机会

虽然我们没有在此攻击图中包含许多不同的勒索软件文件加密方案之一,但客户可以将许多不同的收集和加密文件方案之一添加到该图中,或者在单独的评估中单独运行它,以测试类似的勒索软件工具,如Locky和Ryuk。

检测和缓解机会

由于威胁参与者使用了许多不同的技术,因此很难知道哪些技术应该优先考虑预防和检测机会。AttackIQ 建议先关注在我们的方案中模拟的以下技术,然后再转到其余技术。

1. 操作系统凭据转储:安全帐户管理器 (T1003.002)

描述

攻击者可能会尝试通过内存中技术或通过存储 SAM 数据库的 Windows 注册表从安全帐户管理器 (SAM) 数据库中提取凭据材料。SAM 是一个数据库文件,其中包含主机的本地帐户,通常是使用 net user 命令找到的帐户。枚举 SAM 数据库需要系统级访问权限

1a.检测:

使用 EDR 或 SIEM 产品,您可以检测何时观察到可疑的卷影副本创建情况,以及使用创建的卷影副本使用 Mimikatz 的情况。

注意:建议在 SIEM 产品中将这两个规则关联在一起,以便在观察到影子卷的创建与 Mimikatz 用法一起创建警报时创建警报。

检测可疑的卷影副本创建:

检测 Mimikatz 用法:

1b. 缓解措施:

Process Name = “powershell.exe”

Command Line CONTAINS (“Get-WMIObject Win32_ShadowCopy” AND “Create”)

Process Name = (“powershell.exe” OR “cmd.exe”)

Command Line CONTAINS (“lsadump::sam”)

MITRE ATT&CK 建议对操作系统凭据转储采取以下缓解措施:安全帐户管理器 (T1003.002):

2. 损害防御:禁用或修改工具 (T1562.001)

描述

攻击者可能会修改和/或禁用安全工具,以避免可能检测到其恶意软件/工具和活动。这可能采取多种形式,例如终止安全软件进程或服务,修改/删除注册表项或配置文件以使工具无法正常运行,或者干扰安全工具扫描或报告信息的其他方法

2a.检测:

使用 EDR 或 SIEM 产品,您可以检测 Microsoft 防御者注册表项的“禁用反间谍软件”值何时设置为 1,从而禁用安全控件:

2b 缓解措施:

Process Name = “reg.exe”

Command Line CONTAINS (“HKLM\SOFTWARE\Policies\Microsoft\Windows Defender” AND “DisableAntiSpyware” AND “REG_DWORD /d 1”)

MITRE ATT&CK 建议对损害防御采取以下缓解措施:禁用或修改工具 (T1562.001):

3. 创建或修改系统进程:Windows 服务 (T1543.003)

描述

攻击者可能会创建或修改 Windows 服务,以重复执行恶意有效负载作为持久性的一部分。当 Windows 启动时,它会启动执行后台系统功能的程序或称为服务的应用程序

3a.检测:

使用 EDR 或 SIEM 产品,您可以检测何时使用 sc.exe 创建可能的可疑服务。在这种情况下,已看到威胁参与者创建的服务名为“RawDisk3”

3b 缓解措施:

Process Name = (“cmd.exe” OR “powershell.exe”)

Command Line CONTAINS (“sc create” AND “RawDisk3” AND start=”demand”)

米特雷 ATT&CK 建议以下缓解措施用于创建或修改系统进程: Windows 服务 (T1543.003):

总结

总之,此攻击图将评估安全和事件响应流程,并支持针对打算摧毁其目标的参与者改进安全控制态势。通过持续测试和使用此攻击图生成的数据,您可以将团队的注意力集中在实现关键安全结果上,调整安全控制,并努力提高针对已知和危险威胁的总体安全计划有效性。

AttackIQ随时准备帮助安全团队实施此攻击图和 AttackIQ 安全优化平台的其他方面,包括通过我们的共同管理安全服务 AttackIQ 先锋。