AttackIQ发布了一个内容包,包括两个新的攻击图,涵盖了两个历史APT28活动,涉及他们的SkinnyBoy和Zebrocy恶意软件系列,以及模拟命令和控制流量以测试边界控制的独立场景。

原文链接:https://www.attackiq.com/2022/09/21/emulating-the-sophisticated-russian-adversary-apt28/

AttackIQ最近发布了两个新的攻击图,涵盖了与俄罗斯武装部队总参谋部总局(GRU)结盟的一个组织的历史战役。该威胁组织被称为APT28,在美国司法部2018年7月的起诉书中被归咎于GRU。这些新的攻击图涉及活动中使用的SkinnyBoy和Zebrocy恶意软件系列,以及模拟APT28命令和控制流量的独立边界态势管理场景。此内容模拟APT28对全球多个国家和部门进行的攻击,并将帮助组织更有效地测试和验证其对威胁的防御。

2018年,美国司法部起诉了五名与APT28有关的GRU Unit 26165官员,他们在2014年至2018年期间对世界反兴奋剂机构(WADA),美国反兴奋剂机构,美国核设施,禁止化学武器组织(禁化武组织),施皮茨瑞士化学品实验室和其他组织进行了网络空间行动。其中一些攻击是在SUNG部队74455的一部分的沙虫小组的协助下进行的。

对手在全球范围内进行了广泛的网络攻击,针对所有相关部门和组织,符合俄罗斯政府的战略利益。来自受害者组织的数据主要集中在政府和安全组织上,这将使俄罗斯政府有更大的能力预测政策制定者的意图并影响公众舆论。俄罗斯政府长期以来一直将北约和欧安组织等欧洲安全组织列为生存威胁,特别是在欧洲紧张局势加剧的时期。

为了帮助客户验证其针对APT28的安全控制,AttackIQ发布了两个新的攻击图,模拟该对手执行的不同活动。

针对这些特定的威胁参与者行为验证安全程序性能对于降低风险至关重要。通过在 AttackIQ 安全优化平台中使用这些新的攻击图,安全团队将能够:

- 根据活跃的威胁参与者多年来一直利用的重复技术评估安全控制性能。

- 评估其安全态势,以应对技术上通常不复杂且嘈杂的攻击,但这些攻击仍然允许参与者实现其目标。

- 随着安全控制和态势的改善,持续验证检测和预防管道。

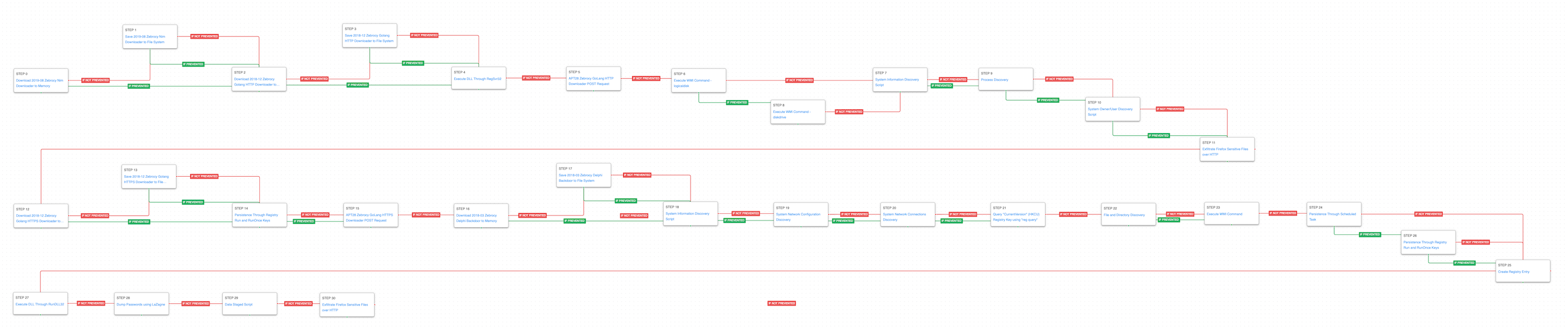

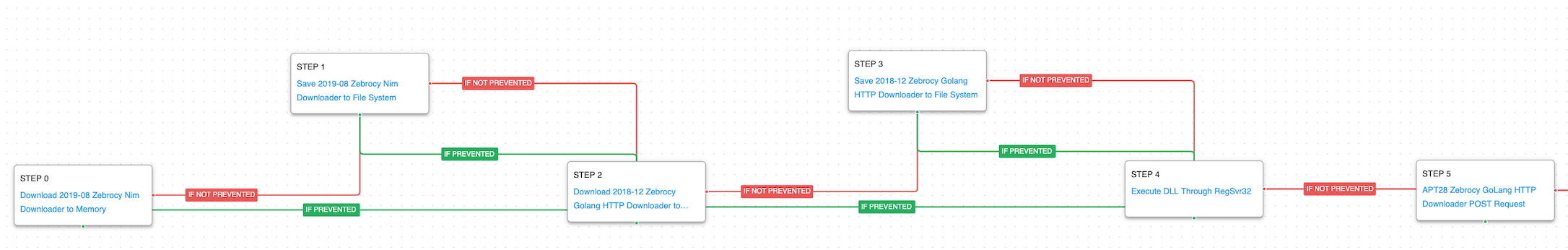

APT28 泽布罗西 – 尼姆和戈朗变体导致 HTTP 渗漏

此攻击图涵盖了APT28在2018年至2019年间进行的大量攻击,这些攻击涉及使用其称为Zebrocy的多系列恶意软件集。Zebrocy 由一组以多种语言编写的下载器、删除器和后门程序组成,例如德尔福、戈朗、尼姆和 AutoIT。

这个攻击图从使用用Nim编写的第一阶段下载器开始,该下载器的目标是获取和部署另一个下载器,这次是用Golang编写的。第二个下载器是执行的,并继续进行HTTP POST,以完成对参与者基础设施的初始签入。RegSvr32

入口工具传输 (T1105):此方案在两个单独的方案中下载到内存并保存到磁盘,以测试网络和终结点控制及其阻止传递已知恶意 Web 外壳的能力。这些方案用于这些攻击中传递的恶意软件的每个阶段。

系统二进制代理执行:Regsvr32 (T1218.010):是一个本机 Windows 实用工具,威胁执行组件可以使用它来注册通用对象模型 (COM) DLL。此功能允许执行组件部署恶意 DLL,并让本机 Windows 工具将代码作为父进程执行。此方案使用攻击IQ 二进制文件执行。RegSvr32RegSvr32

应用层协议: Web 协议 (T1071.001):此方案模拟了泽布罗西·戈兰 HTTP 下载器发出的 HTTP 请求,方法是对模仿真实感染发送的 URL 格式和数据的攻击IQ 服务器进行 HTTP POST。

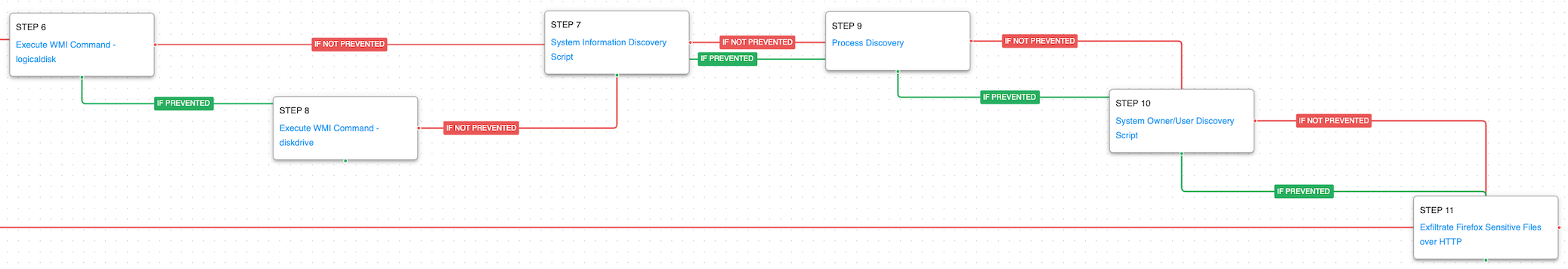

然后,下载程序继续执行一系列自动发现命令,以收集稍后将在接收下一阶段之前发送给Actor的分析数据。首先针对磁盘驱动器的详细信息、基本系统信息、正在运行的进程和系统所有者。然后,敏感的浏览器数据被收集并通过 HTTP 泄露。

Windows 管理规范 (WMI) (T1047):WMI 是一种本机窗口管理功能,它提供了一种访问 Windows 系统组件的方法。这两个方案执行 和 命令以检索系统磁盘上的详细信息。logicaldiskdiskdrive

系统信息发现 (T1082):执行本机命令以检索所有 Windows 系统信息。systeminfo

进程发现 (T1057): 从命令窗口中运行该命令以下载所有正在运行的进程的列表。tasklist

系统所有者/用户发现 (T1033):用于确定当前运行的 web 外壳所使用的帐户。“query user”whoami

通过 C2 通道 (T1041) 进行外泄:此方案使用 HTTP 开机自检请求泄露火狐敏感信息。我们的方案从充满暂存凭据的 FireFox 会话中浸出“cert9.db”、“key4.db”。

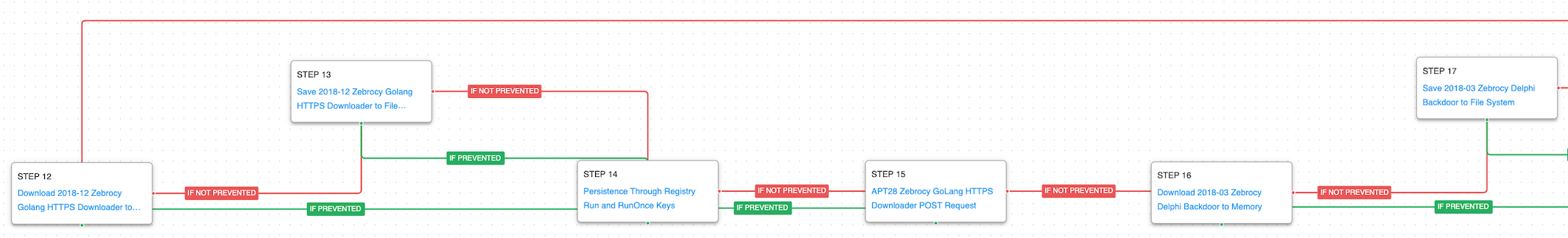

如果收集的信息与感兴趣的目标匹配,则参与者的基础结构将返回第三阶段下载器。第三个下载器也是用Golang编写的,但使用HTTPS进行网络请求,而不是在第二阶段未加密。持久性是在将 POST 发送到命令和控制服务器(接收到用 Delphi 写入的最终 Zebrocy 后门)之前,使用注册表运行密钥建立的。

登录自动启动执行:注册表运行项 (T1547.001):此方案设置 Windows 用于标识在系统启动时应运行哪些应用程序的 和 注册表项。“HKLM\Software\Microsoft\Windows\CurrentVersion\Run”“RunOnce”

应用层协议: Web 协议 (T1071.001):与之前的 HTTP 命令和控制方案类似,此方案模仿了泽布罗西 HTTPS 戈兰下载器 POST 请求,该请求使用的格式与前面的阶段不同。

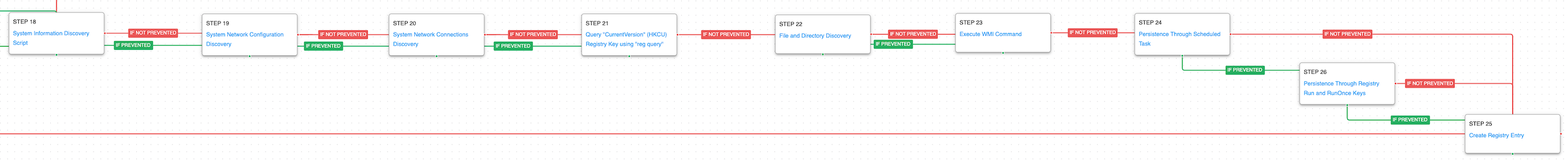

除了收集有关系统网络、当前操作系统版本、可用文件和目录以及系统上用户帐户列表的信息之外,还会在最后一个阶段重新执行一些相同的发现和收集命令。如果阻止了计划任务的创建,则使用计划任务或注册表项建立持久性。

系统网络配置发现 (T1016):资产的网络配置是使用标准 Windows 实用程序(如 、 、 和 )收集的。ipconfigarproutenltest

系统网络连接发现 (T1049):本机 Windows 命令行工具用于收集活动连接和主机上运行的任何侦听服务。netstat

查询注册表 (T1012):该注册表项包含有关访问该注册表项的用户的 Windows 属性的信息。"HKCU\Software\Microsoft\Windows\CurrentVersion"

文件和目录发现 (T1083):将执行一个批处理脚本,其中列出了 目录中的所有文件和目录。%ProgramFiles%%systemdrive%\Users

计划任务/作业:计划任务 (T1053.005):此方案使用该实用工具创建新的计划任务。schtasks

修改注册表 (T1112): 修改了 Zebrocy 用于劫持 COM 对象并建立持久性的注册表值。“HKCU\Software\Classes\CLSID\{0CD069CF-AC9B-41F4-9571-3A95A62C36A1}”

最后,执行组件将在从内存转储凭据之前使用其有效负载。感兴趣的数据在被其他浏览器数据泄露之前是暂存的。RunDll32

系统二进制代理执行:Rundll32 (T1218.011):是另一个本机系统实用程序,可用于执行 DLL 文件和文件内的特定导出。此方案使用 AttackIQ DLL 执行,并导出模仿以前报告的恶意活动。RunDll32RunDll32

操作系统凭据转储 (T1003):此方案使用开源工具 LaZagne 转储主机上所有可用的凭据。

本地数据暂存 (T1074.001):执行批处理文件时,将查找在 Users 目录中找到的任何 office 文件,并将任何匹配的文件复制到临时文件夹中的暂存目录中。

APT28 – 2021-05 – 瘦男孩活动

此攻击图基于一份报告,该报告详细分析了SkinyBoy恶意软件(也称为AceLog),该恶意软件于2021年5月针对国防工业基地和政府部门进行了观察。

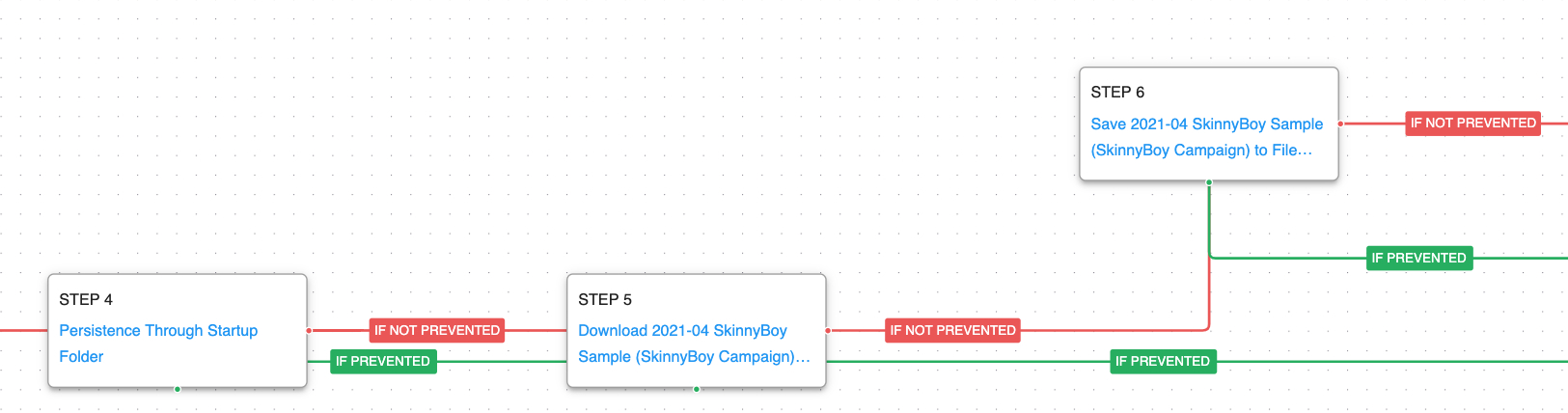

攻击图在APT28获得对受害者网络的访问权限后立即开始。它从下载并执行瘦男孩滴管开始。滴管解码其嵌入式有效负载,并将第二阶段写入磁盘。

对文件或信息进行反混淆/解码 (T1140):此方案使用 对 base64 编码的可执行文件进行解码。certutil.exe

持久性是使用“启动”文件夹建立的,最终的 SkinnyBoy 有效负载将写入磁盘。

登录自动启动执行:启动文件夹 (T1547.001):“启动”文件夹是与 Windows“开始”菜单关联的目录,可用于在 Windows 登录时启动进程。此方案在此目录中创建一个二进制文件,该文件将在下次登录时为所有用户执行。

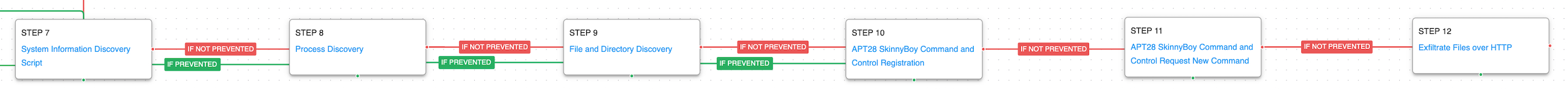

执行与 Zebrocy 攻击中使用的发现命令类似的发现命令,以收集有关系统配置、正在运行的进程以及可用文件和目录的详细信息。然后,SkinnyBoy 在请求新命令之前开始使用命令和控制服务器进行注册表。感兴趣的文件使用 HTTP 进行渗出。

应用层协议: Web 协议 (T1071.001):这两个自定义方案模拟了在 SkinnyBoy 感染期间发出的命令和控制请求。第一个请求是向 c2 服务器注册,而第二个请求要执行的命令。

扩展攻击图的机会

除了这些新的攻击图之外,还可以将其他独立方案添加到攻击图中,或者作为单独评估的一部分(如果客户具有适当的环境)。

AttackIQ 安全优化平台包含许多其他 APT28 活动中使用的场景。这些可以通过在“威胁参与者”下搜索标记为“APT28”的任何方案来识别。此外,我们还发布了两个新的 PCAP 重放方案,可用于通过重播在 APT28 感染期间捕获的恶意流量来测试网络边界控制。

PCAP 重放 – APT28 对 SMTP 的 Zebrocy 命令和控制:此 PCAP 重放方案可用于播放与 Zebrocy 感染关联的命令和控制流量,该感染使用 SMTP 将分析数据和屏幕截图发送到执行组件控制的服务器。

PCAP回放 – APT28 泽布罗西德尔福下载器:此方案重播来自 Zebrocy 后门感染(包括系统分析数据)的 PCAP 流量。

检测和缓解机会

由于威胁参与者使用了许多不同的技术,因此很难知道哪些技术应该优先考虑预防和检测机会。AttackIQ 建议先关注在我们的方案中模拟的以下技术,然后再转到其余技术。

1. 系统二进制代理执行:Rundll32 (T1218.011)

描述

攻击者可能会滥用 rundll32.exe代理执行恶意代码。使用 rundll32.exe而不是直接执行,可以避免触发由于允许列表或正常操作的误报而可能不监视 rundll32.exe 进程执行的安全工具。

1a.检测:

使用 SIEM 或 EDR 产品,您可以监视良性工具(如 rundll32.exe)是否用于执行可能的恶意 DLL。检测此活动的常用方法是检测何时从全局可写目录执行 DLL,例如 C:\Windows\Temp\

1b.缓解措施

Process Name = (“cmd.exe” OR “powershell.exe”)

Command Line CONTAINS (“rundll32” AND “.dll”)

Target File Path CONTAINS (“\temp\” OR “\tmp\”)

对于系统二进制代理执行,建议采取以下缓解措施:Rundll32 (T1218.011):

2. 窗口管理规范 (T1047)

描述

攻击者可能会滥用 Windows 管理规范 (WMI) 来执行恶意命令和有效负载。WMI 是一项管理功能,它提供了一个统一的环境来访问 Windows 系统组件。WMI 服务支持本地和远程访问

2a.检测:

使用 EDR 或 SIEM 产品,您可以监视可能的恶意行为者何时尝试通过 WMI

2b. 收集磁盘驱动器上的信息。

Process Name = (“wmic.exe”)

Command Line Contains (“logicaldisk get”)

Username NOT IN (<list of authorized WMI Users>)

米特雷 ATT&CK 建议对 Windows 管理规范 (T1047) 采取以下缓解措施:

3. 登录自动启动执行:注册表运行项 (T1547.001)

描述

威胁参与者的一种常见持久性形式是修改 CurrentVersion 运行/运行密钥,以便在受感染端点上的使用登录到计算机后初始化访问。

3a.检测

使用 EDR 或 SIEM 产品,您可以监视可能的可疑运行/运行注册表项修改

3b. 缓解措施:

Process Name = “reg.exe”

Command Line CONTAINS (“/add” AND (“\CurrentVersion\Run” OR “\CurrentVersion\RunOnce”) AND (“cmd” or “powershell”)

Username NOT IN (<list of expected reg.exe users>)

尽管 MITRE 对此技术没有任何建议的缓解措施,但仍然可以减少低特权用户发生这种情况。利用应用程序白名单和组策略权限,防止非管理员通过 cmd.exe、强势外壳.exe、注册表编辑器.exe或注册表.exe修改运行/运行密钥。

总结

总之,这两个攻击图将评估安全和事件响应流程,并支持针对已经成功了十多年的参与者改善安全控制态势。通过持续测试和使用此攻击图生成的数据,您可以将团队的注意力集中在实现关键安全结果上,调整安全控制,并努力提高针对已知和危险威胁的总体安全计划有效性。

AttackIQ随时准备帮助安全团队实施此攻击图和 AttackIQ 安全优化平台的其他方面,包括通过我们的共同管理安全服务 AttackIQ 先锋。