一、 Splunk UBA介绍

(一) Splunk UBA简介

Splunk User Behavior Analytics(以下简称Splunk UBA或Splunk 用户行为分析)使用无监督机器学习提供高级和内部的威胁检测,帮助组织发现未知的威胁、跨设备和应用程序的异常用户行为。通过用户和实体行为分析抵御未知威胁。

Splunk 用户行为分析 (UBA) 是一种以机器学习为支持的解决方案,提供用户需要的答案,以查找用户、端点设备和应用程序的未知威胁及异常行为。它不仅关注外部攻击,而且侧重于内部威胁。它的机器学习算法产生具有风险评级的可操作结果,并提供证据表明增强安全运营中心 (SOC) 分析师现有技术以加快行动。此外,它为安全分析师和威胁寻找员提供视觉枢纽点,以便主动调查异常行为。

(二) Splunk UBA主要功能

- 大数据基础(Hadoop、Spark 和 GraphDB)

使用大数据基础构建,Splunk UBA 可水平扩展,每天处理数十亿事件,并支持分析数十万个组织实体。

安全仪表板:可在组织中找到高级别摘要、可视化威胁和异常以及异常用户、设备和应用程序的统计信息。

- 无人监督的机器学习

专门构建的无人监督的机器学习算法产生较少的误报,提供广泛的覆盖并产生高度可信结果,这有助于事件响应和寻找威胁。

发现传统安全工具错过的异常和未知威胁。

- 多维行为基线

历史和实时数据有助于创建行为基线,例如:概率后缀树、计数多个时间序列和更多 – 这有助于识别异常值并提供组织度量的可见性。

开箱即用的分析:可显示跨多个实体计算的聚合和基线的仪表板,并可显示实体级别的详细细目。

- 自定义威胁生成

定制底层机器学习框架,以拼接感兴趣的异常,并通过细粒度控制来解决定制用例。

类别威胁:超过25 种威胁类别可以开箱即用 – 包括数据泄露、横向移动、受影响帐户、可疑行为和其他 – 可以自定义得分优先级。客户可以通过指导机器学习框架应拼接哪些异常以及如何拼接来编写自己的用例(威胁),所有威胁均通过机器学习算法触发。

- 用户监控和观察列表

使用自定义小部件或即时观察列表监视用户及其活动,以便快速方便地访问。

用户风险评分和监控:监控用户并通过多个风险评分(如内部风险百分比、外部风险百分比、异常数量、威胁数量)和整体用户评分进行过滤。

集成事件可视化:通过 UBA 资产和身份协会观察 ES 中的威胁行为者的活动,查看 UBA 产生的异常和威胁以及资产调查员中的其他指标。

- 异常抑制与评分

通过应用自定义分数确定检测到的异常优先级,并抑制触发的异常,以获得更高的保真度威胁。

异常类别:超过 65 个异常类别可以开箱即用 – 包括异常网络活动、可疑数据移动、异常活动时间等 – 每个都可以自定义得分优先级,并抑制有效的狩猎和威胁生成。所有异常均通过机器学习算法触发。

- Splunk Enterprise 和 Splunk Enterprise Security的双向整合

与 Splunk Enterprise 无缝集成以进行数据采集,将异常和威胁实时传输到 Splunk Enterprise Security,通过高保真警报帮助组织获得对其安全状态的视觉洞察并自动响应。

(三) Splunk UBA主要特点

- 使用机器学习检测未知威胁和异常行为

- 高级威胁检测

发现传统安全工具错过的异常和未知威胁

- 更高的生产率

自动将数百个异常拼接成单个威胁,以简化安全分析师的时间

- 加速威胁检测

对任何实体、异常或威胁使用深入的调查能力和强大的行为基线

- 使用机器学习自动查找未知威胁

- 增强可见性和检测

使用机器学习自动执行威胁检测,以便您花更多的时间使用基于更高保真行为的警报进行狩猎,以便快速查看和解决。

- 加速威胁搜寻

无需人工分析即可快速识别异常实体。跨用户、帐户、设备和应用程序的丰富异常类型(65类+)和威胁分类(25类+)。

- 增强 SOC 资源

自动将多个实体(用户、帐户、设备和应用程序)观察到的数百个异常拼接到单个威胁中,以便更快地执行操作。

- Splunk ES & UBA最好结合在一起

通过组合 Splunk、Splunk ES和 Splunk UBA,组织通过人工和机器驱动的解决方案的力量检测和解决威胁和异常。

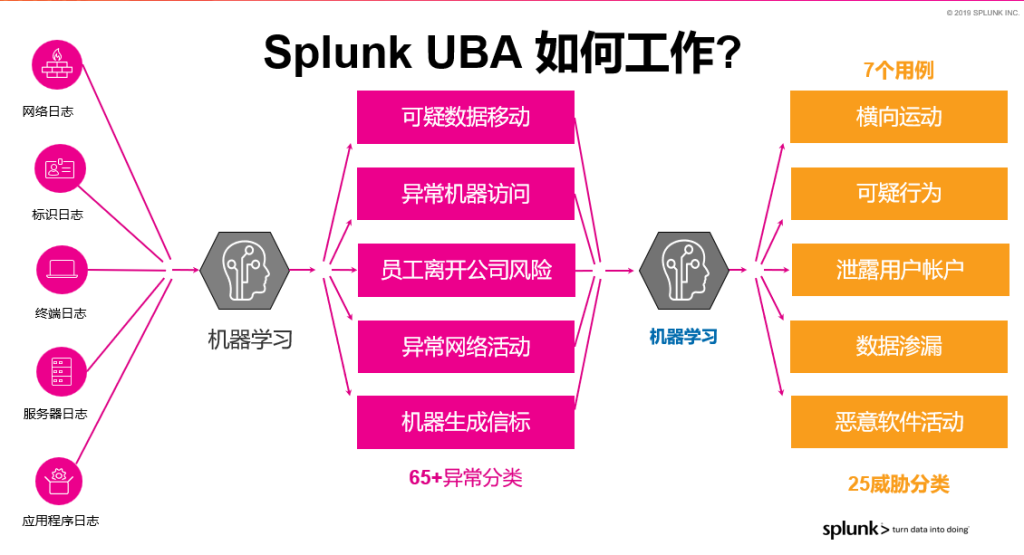

(四) Splunk UBA 是如何工作的?

Splunk UBA 从 Splunk 平台(包括 Splunk 企业版和 Splunk 云)中输入数据,并执行以下操作,帮助您了解用户在您的环境中正在做什么。Splunk UBA 通过执行以下任务生成威胁:

- 规范化设备和域名,并将其 HR 数据中标识的所有帐户与单个人工用户关联。

- 执行标识解析以查找 IP 地址、主机名和用户之间的实时关联,并随着时间的推移保持这些关联。

- 跨组织单位和对等组对环境中的用户、设备和应用的行为进行基线。

- 使用无监督机器学习算法分析数据,以了解偏离正常行为的活动。Splunk UBA 使用异常检测规则和模型将数百万事件蒸馏为几百个异常。

- 使用威胁规则和模型进一步将异常提炼为少数威胁。单个异常可能并不代表环境中的合法威胁。然而,随着时间的推移,一系列异常现象可以讲述一个必须调查的威胁的故事。威胁检测模型可以拼接异常,以提供有关高保真威胁的端到端故事。

(五) Splunk UBA硬件配置

Splunk UBA是一个纯软件系统,需要用户按硬件配置方案自行配备硬件和操作系统。

Splunk UBA 部署中的每台计算机必须满足以下要求。并非所有部署中的计算机都需要有匹配的规范,但它们必须全部满足最低要求。

- 硬件配置

CPU: 16线程

内存: 64GB

网卡:2 * 1Gbps, 一个控制平面接口,一个数据接口

磁盘:需要三块如下配置的硬盘,磁盘子系统必须支持 1200 IOPS

- 硬盘1:120GB, 系统盘用于安装系统和Splunk UBA

- 硬盘2:1TB, 用于元数据存储的额外磁盘空间。

- 硬盘3:1TB, 为运行 Spark 服务的每个节点增加磁盘空间。

- 系统配置

操作系统:CentOS 7.8

内核版本:Linux-3.10.0-1127.el7.x86_64-x86_64-with-centos-7.8.2003-Core

- Web浏览器

支持下面三种浏览器,默认不支持Internet Explorer.

- Mozilla Firefox

- Google Chrome

- Apple Safari

二、 Splunk UBA 环境介绍

从Splunk UBA的工作特性以及工作流程来看(参见“Splunk UBA 是如何工作的”章节),本方案还需要准备如下日志系统:

- 网络日志系统

- 终端日志系统

- 服务器日志系统

- 应用程序日志系统

三、 Splunk 基本需求

Splunk 产品能够对网络空间资源节点的事件进行用户行为分析,识别异常和判定威胁,判断采取的用户行为分析规避手段是否能够有效规避目标网络的行为分析。

- 使用机器学习自动进行用户行为分析和威胁检测;

- 支持识别的异常类型大于65类,威胁分类大于25类;

- 支持账号失陷检测、主机失陷检测、数据泄露检测、内部用户滥用、提供事件调查上下文等;

- 支持的原始事件数量大于10亿条。

相关文档:Splunk User Behavior Analytics (Splunk UBA) | Splunkbase