在上一篇文章中,我们介绍了构建此实验室时我拥有(以及我推荐的)硬件要求。根据你的愿望,你不需要设置我安装的每个 VM 或服务。仅设置您感兴趣的那些,因为它们大多不相互依赖。有一些是常见的,必须为实验室提供(IMO),我会提到哪一个,但仅此而已。只需安装和使用您喜欢的内容即可。:)

主机和服务

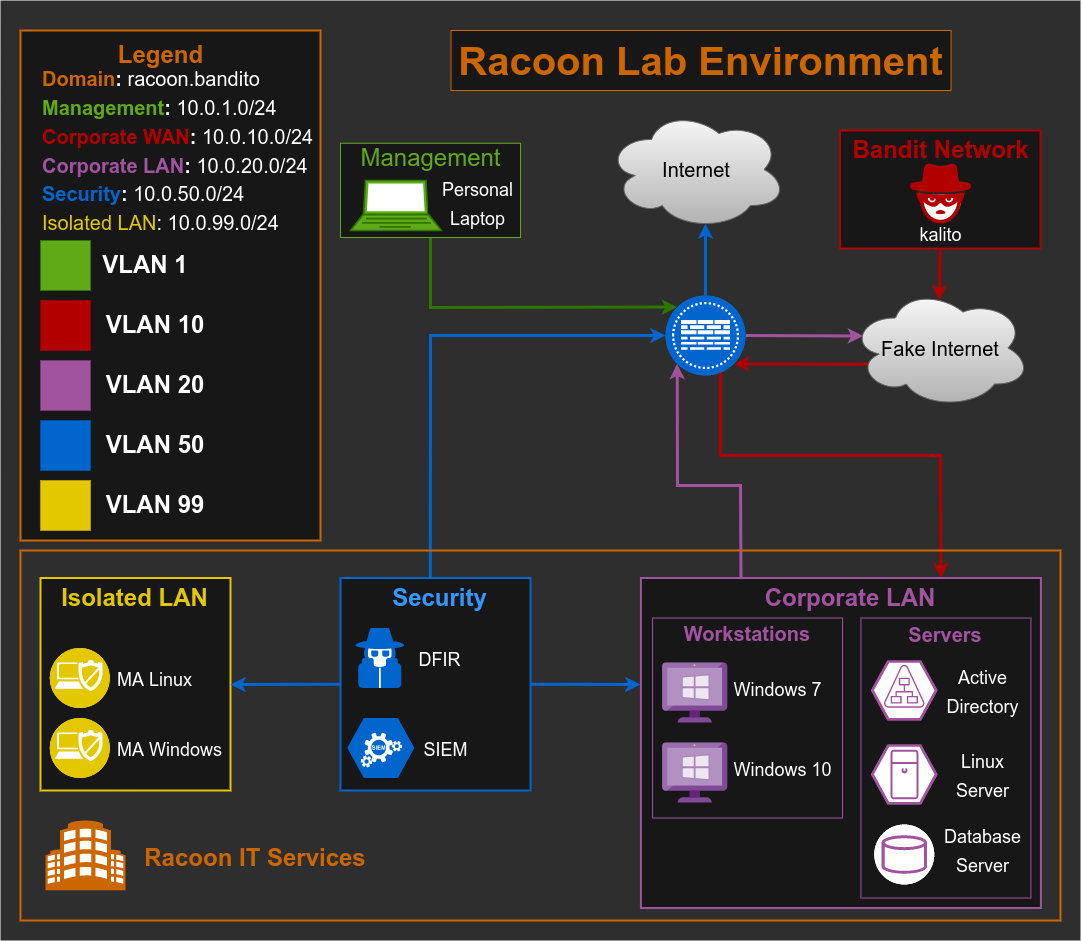

由于我来自一个网络世界,我当然要做的第一件事就是创建我的实验室的网络图。此图包含我计划包含的所有虚拟机,以及 IP 地址、VLAN、子网等详细信息。

现在,需要列出要使用实验室的用途,以便列出所需的设备/VM 类型。例如,我想做几乎所有的事情,SIEM,恶意软件分析,DFIR,OSINT,漏洞扫描,电子邮件取证等等。所以我从一个我需要的“小”列表开始:

- 防火墙

- 恶意软件分析 (MA) 虚拟机(一个用于 Linux,一个用于 Windows)

- Windows 7 主机

- Windows 10 主机

- Windows Server AD

- Linux 服务器

- Kali Linux

- DFIR

- SIEM

- 漏洞扫描程序

我想在我的实验室里提供的一些服务是:

- 防毒

- EDR/XDR

- Proxy

- 邮件服务器

- AD Server

- IDS/IPS

- Monitoring

- Docker

- 数据库(还不确定是什么样的,但会考虑一下)

虽然这可能看起来势不可挡且列表广泛,但其中一些服务可以在同一台服务器上提供,或者我们可以简单地使用不同的服务复制服务器。

网络

好的,我们现在有了要部署的主机和服务类型,让我们进入网络。由于本练习将包括各种虚拟机,包括DFIR、服务器以及用于模拟外部攻击的Kali Linux,经过一些规划,我决定首先需要5个VLAN:

- VLAN 1:这将是我们访问防火墙 Web GUI 的管理 VLAN(稍后会详细介绍)。

- VLAN 10:这将是我们的公司 WAN VLAN(或假 WAN)。此VLAN将包括Kali Linux,它将模拟来自外部的恶意设备。此外,它只能访问公司 VLAN 20。我不希望能够访问真正的互联网或我的个人机器,因为我不想意外地将一些恶意脚本/软件推送给其他人。

- VLAN 20:企业局域网。这是我们放置服务器和终端设备(例如 Windows 7 和 Windows 10)的地方。此 VLAN 应只能访问虚假的互联网网络。

- VLAN 50:这将是我的安全 VLAN,它将包含用于 DFIR、OSINT 和其他虚拟机的虚拟机。这将模拟一个安全团队网络,该网络将具有访问公司网络的网络权限(但不是相反),以便检索日志、文件、电子邮件等。此外,该网络将可以访问真实的互联网,因此我们可以使用公共工具进行分析(VirusTotal,Talos,MXToolbox…)并执行工具安装和升级。

- VLAN 99:这将是我的隔离 LAN 网络,其中包含用于恶意软件分析的虚拟机。这是必需的,以便我们可以执行静态和动态恶意软件分析,而不会有感染任何其他机器(例如我们的物理设备)的风险。

我们的企业环境需要的另一件事是域。出于这个实验室目的,我选择它为racoon.bandito。:)

对于这些 VLAN 中的每一个,我们将添加一个专用网络子网,以便以下表中的网络信息结束:

| Name | Domain | VLAN | Subnet | Gateway |

|---|---|---|---|---|

| Management | N/A | 1 | 10.0.1.0/24 | 10.0.1.1 |

| Corporate WAN | N/A | 10 | 10.0.10.0/24 | 10.0.10.254 |

| Corporate LAN | racoon.bandito | 20 | 10.0.20.0/24 | 10.0.20.254 |

| Security | racoon.bandito | 50 | 10.0.50.0/24 | 10.0.50.254 |

| ISOLATED LAN | N/A | 99 | 10.0.99.0/24 | 10.0.99.254 |

注意:现在是在您的笔记应用程序中做所有这些笔记的好时机。我们还将为网络中的几乎所有主机配置静态 IP。

虚拟局域网创建

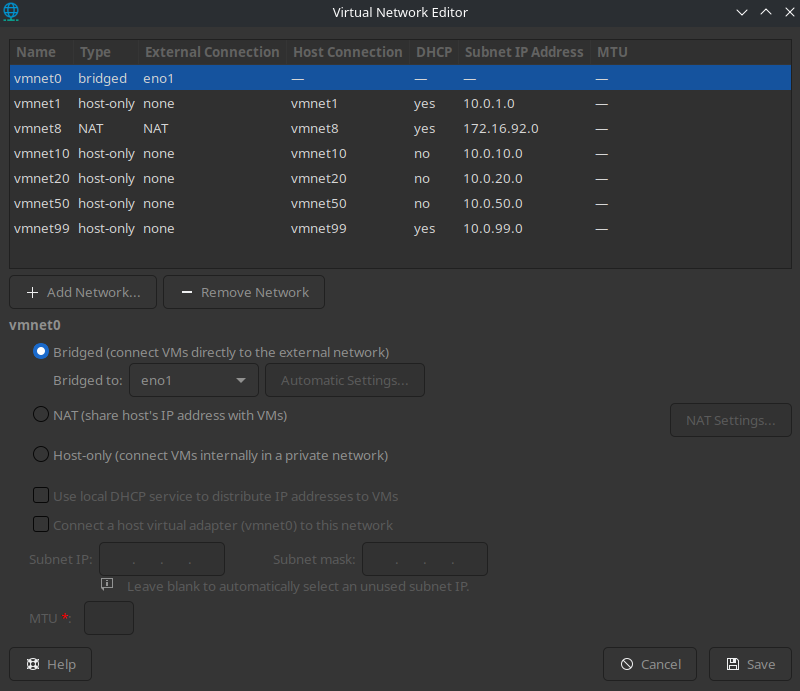

最后一步是在我们的VMware(或您使用的任何虚拟化工具)中创建这些网络,以便我们为后续步骤做好一切准备。

在 VMware 中,转到“编辑>虚拟网络编辑器”(很可能需要提供管理员凭据)。然后通过单击添加网络…按钮添加 4 个网络,并将其命名为 vmnet10、vmnet20、vmnet50 和 vmnet99。所有三种网络类型都应仅主机。

接下来,对于每个网络,请取消选中“使用本地 DHCP 服务将 IP 地址分发给 VM”字段,因为我们将使用防火墙作为 DHCP 服务器,并设置我们在上表中为其分配的子网 IP(或者,如果您愿意,可以根据需要分配其他子网)。

最后,我们的配置应该如下图所示。

拓扑学

这就是我们的拓扑现在的样子,在 VLAN 分段和按 VLAN/子网进行设备分离之后。

很酷吧?:)

我不知道任何 draw.io 特定的教程是好的,因为我从未看过。我才开始使用它,事情就出现了,所以我很确定你也会,而且 Youtube 上有很多很好的教程。这是不是有点复杂的拓扑结构,也许有点不合时宜?也许吧,但是,嘿,我想让它变得复杂,类似于真实的环境,不要怪我。:)

总结

到目前为止,我们已经为网络创建了 VLAN,分配了子网,并为我们的家庭实验室创建了网络拓扑,而这仅仅是个开始。这种拓扑很可能会随着时间的推移而改变(或者更好地说是不断发展),当你添加新的设备和服务时,这取决于你,你想要什么和你需要什么。在下一篇文章中,我们最终将开始实际构建我们的实验室。敬请期待!:)

原文链接:Building Blue Team Home Lab Part 2 – Network Topology | facyber