作为渗透测试人员,当您破坏网络上的 Windows 机器并希望扩展到其他设备并进行横向移动时,您要做的主要事情之一就是转储 lsass 进程并尝试提取其中的纯文本密码和哈希值它可能属于其他用户,但如果机器上安装了 EDR,它将阻止您以传统方式转储 lsass。

原文链接:https://medium.com/@balqurneh/bypass-crowdstrike-falcon-edr-protection-against-process-dump-like-lsass-exe-3c163e1b8a3e

在本文中,我将演示一种我发现的绕过此检测并通过充当蓝队从内存中转储哈希值的方法

TL;博士

使用任何取证工具(如(dumpit.exe,MAGNET RAM Capture))对 RAM 进行内存转储,并从转储中使用易失性提取 lsass 进程或直接从中提取散列。

长版:

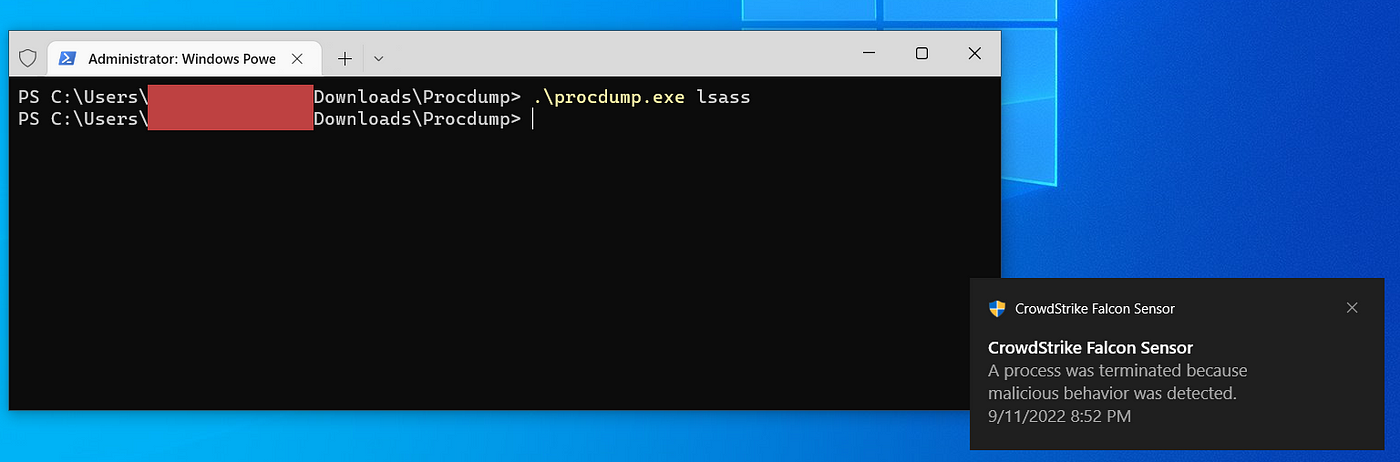

CrowdStrike Falcon EDR 不允许如上图所示的进程转储,而是允许系统的 RAM 转储。

我可能会使用一些工具来执行内存获取MAGNET RAM Capture,这是一个免费工具,可以在任何安装中运行

内存现在已被捕获并准备好进行分析,现在将从使用波动率提取哈希开始,如果您无法传输文件或将图像转储复制到攻击机并在本地分析,您可以直接在目标系统上下载波动率

社会的:

领英:https ://www.linkedin.com/in/bilal-alqurneh/

推特:https ://twitter.com/0xcc00

6