最近来自维基解密的 CIA 数据转储名为 Vault7,揭示了有关 CIA 网络情报工作的许多事情。就我而言,CIA 用来监视来自世界各地的外国人的许多恶意代码都使用了来自已知公共恶意软件的代码“片段”,这是最重要和最重要的见解之一。

原文链接:https://www.hackers-arise.com/post/2017/03/14/Vault7-Reveals-that-Even-the-CIA-Reverse-Engineers-Malware-to-Re-Use-Code

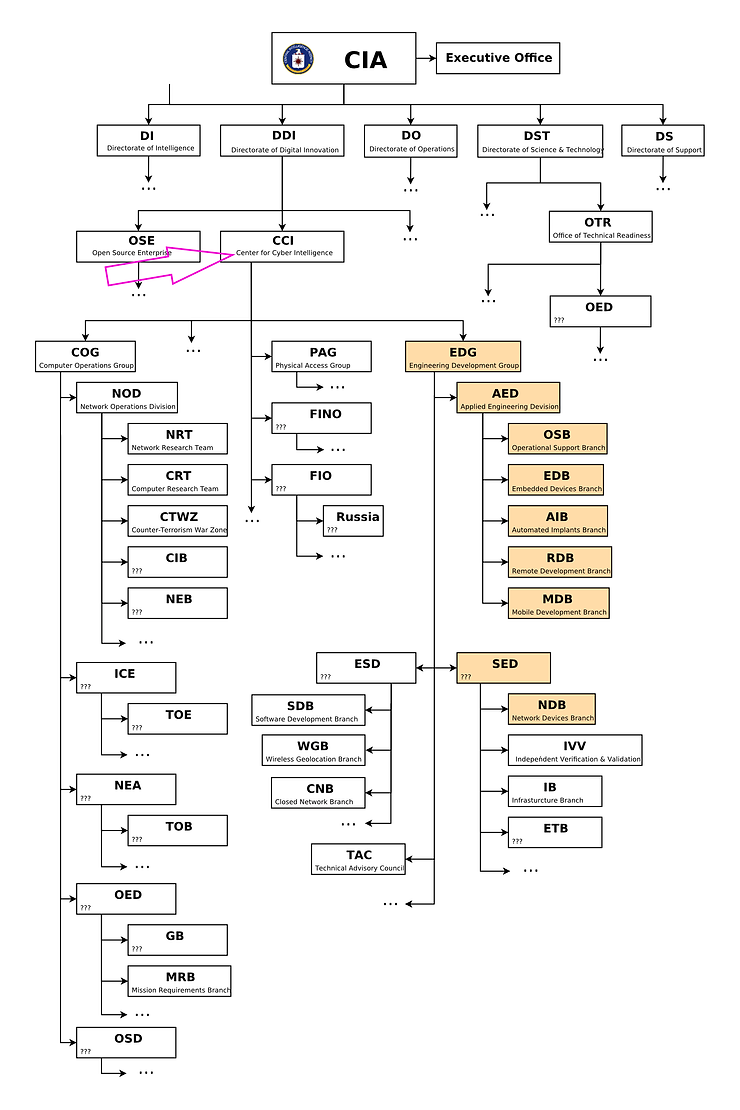

最近,维基解密发布了名为 Vault7 的文件,其中包含有关中央情报局网络情报计划的信息。中央情报局在弗吉尼亚州兰利设有一个分支机构,称为 CCI 或网络情报中心(参见下面的组织结构图)。该部门负责开发自己的独立于 NSA 的网络监视程序。该数据转储显示该程序开发了感染 iPhone、Windows 系统、Android 手机甚至三星电视的恶意软件。

在中央情报局的 CCI 内,还有另一个被称为 Umbrage 小组的小组。如下文所示,Umbrage Group 的任务是维护来自其他已知公共恶意软件的可重用代码库。通过这种方式,CIA 可以从其他已知恶意软件的片段中快速开发恶意软件。这些文件表明,CIA 重复使用了 Shamoon、Upclicker、Nuclear Exploit Kits 和 HiKit 等公司的代码。他们使用了从这些文档中编辑的其他已知恶意软件。此外,CIA 可能使用了 Hacking Team 的全部或部分零日漏洞,Hacking Team 是一家将其漏洞出售给政府的意大利私人漏洞开发公司。

这有力地证明了通过学习逆向工程恶意软件来提高您作为网络安全专业人员的技能。根据我的经验,在开发新的恶意软件时,NSA 或 CIA 都没有重新发明轮子。他们只是通过首先使用调试器和反汇编器来找到他们可以重复使用的代码部分来重新设计和重新利用恶意软件。这种方法的众多优点之一是误导取证分析员了解恶意软件的来源(取证分析员经常从重复使用的代码片段中追踪恶意软件的来源)。

这是我开始新的逆向工程恶意软件系列的主要原因之一。在之前的一篇文章中,我指出了您应该研究逆向工程恶意软件的许多原因,但我相信这些文件表明许多组织对恶意软件进行了逆向工程,包括 CIA。

要达到漏洞利用开发和恶意软件取证的巅峰,您需要了解逆向工程恶意软件。