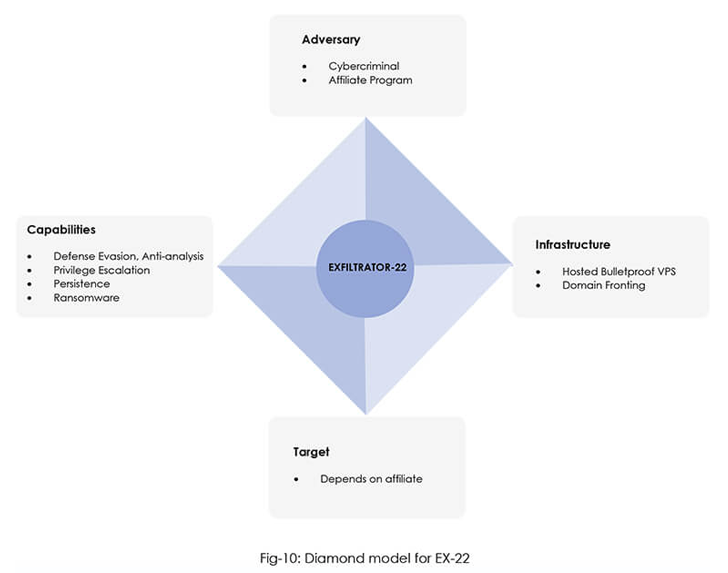

一个名为EXFILTRATOR-22(又名EX-22)的新漏洞利用后框架已经在野外出现,其目标是在雷达下飞行的同时在企业网络中部署勒索软件。

“它具有广泛的功能,使任何购买该工具的人都可以在开发后进行,”CYFIRMA在一份新报告中说。

一些值得注意的功能包括建立具有提升权限的反向外壳、上传和下载文件、记录击键、启动勒索软件以加密文件以及启动实时 VNC(虚拟网络计算)会话以进行实时访问。

它还能够在系统重新启动后保留,通过蠕虫执行横向移动,查看正在运行的进程,生成文件的加密哈希以及提取身份验证令牌。

这家网络安全公司以中等信心评估,负责创建恶意软件的威胁行为者来自北亚、东亚或东南亚,可能是 LockBit 勒索软件的前附属公司。

EX-22在Telegram和YouTube上被宣传为完全无法检测到的恶意软件,每月1,000美元或终身访问5,000美元。购买该工具包的犯罪分子将获得一个登录面板,以访问 EX-22 服务器并远程控制恶意软件。

自 November 27, 2022 首次出现以来,恶意软件作者不断使用新功能迭代该工具包,表明开发工作正在进行中。

与 LockBit 3.0 的连接源于技术和基础设施重叠,两个恶意软件系列都使用相同的域前端机制来隐藏命令和控制 (C2) 流量。

后漏洞利用框架即服务 (PEFaaS) 模型是可供希望在较长时间内保持对受感染设备的秘密访问的攻击者使用的最新工具。

它还加入了Manjusaka和Alchimist等其他框架,以及合法和开源的替代品,如Cobalt Strike,Metasploit,Sliver,Empire,Brute Ratel和Havoc,这些都被恶意目的所选择。

原文链接:New EX-22 Tool Empowers Hackers with Stealthy Ransomware Attacks on Enterprises (thehackernews.com)