联邦调查局(FBI),网络安全和基础设施安全局(CISA)和美国财政部发布了一份联合网络安全咨询,详细说明了朝鲜威胁行为者(通常称为APT38或Stardust)最近对加密货币和相关部门的攻击。

原文链接:https://www.attackiq.com/2022/05/10/attack-graph-response-to-us-cert-aa22-108a-north-korean-targeting-of-blockchain-companies/

联邦调查局(FBI),网络安全和基础设施安全局(CISA)和美国财政部发布了一份联合网络安全咨询,详细说明了朝鲜威胁行为者(通常称为APT38或星尘乔利马)最近对加密货币和相关部门的目标。该行为者负责针对传统金融和较新的加密货币行业的金融动机的网络攻击。该组织至少自2014年以来一直活跃,负责从全球银行窃取数百万美元,并从个人钱包和大型加密交易所窃取数百万美元的加密货币。

虽然利用这些金融系统来促进资金盗窃的技术是独一无二的,但它们的攻击始于涉及鱼叉式网络钓鱼,下载器和使用常见的本机操作系统命令来了解有关受感染受害者的更多信息的传统方法。这些既定技术也被其他朝鲜赞助的行为者使用,并用于攻击朝鲜感兴趣的其他目标。

通过在 AttackIQ 安全优化平台中使用这个新的攻击图,安全团队将能够:

- 评估针对网络和端点攻击面上的入站已知恶意软件的安全控制。

- 评估威胁参与者已详细记录且长期使用的技术的安全状况。

- 针对采取额外步骤隐藏和逃避检测的参与者持续验证检测和预防管道。

检测和缓解建议

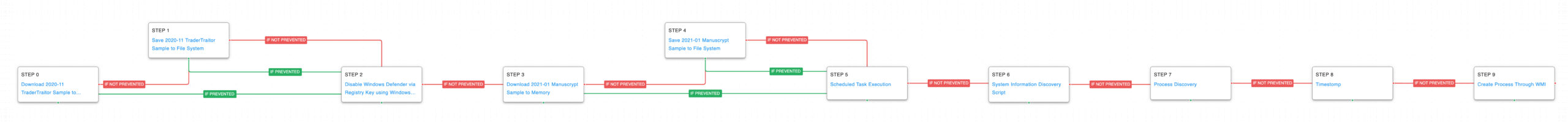

此攻击图使用 APT38 在恶意软件传递和安装期间表现出的行为模拟攻击。仿真从下载他们的一个特洛伊木马化的加密货币软件安装程序开始,然后遵循他们的防御规避技术和系统分析步骤,导致执行最终的Manuscrypt后门。具体而言,攻击图采取以下步骤:

方案 1:鱼叉式网络钓鱼链接 (T1566.002)

威胁参与者通过向以高薪工作机会主题为中心的目标发送大规模网络钓鱼消息来开始他们的活动。网络钓鱼邮件的目的是让目标下载参与者的特洛伊木马化软件安装程序之一。我们的攻击图从单击链接的步骤开始,恶意软件入站到受害者的主机。此方案尝试从外部 HTTP 服务器下载 AlticGO 示例,并尝试写入磁盘。这种模拟活动的组合旨在测试客户环境阻止通过网络传输的已知恶意内容的能力,以及在写入磁盘时端点安全控制。

1a. 检测过程

网络钓鱼电子邮件通常会调用系统上的解释器来下载恶意软件。尽管有多种方法可以从设备远程下载文件,但最常见的方法是使用 PowerShell。使用 EDR 解决方案,创建检测以查找用于下载文件的 PowerShell 将是提醒安全分析师可能受到损害的重要一步:

Process Name == (Cmd.exe OR Powershell.exe)

Command Line CONTAINS (“DownloadData” AND “Hidden”)

此外,攻击者可能使用其他方法下载恶意软件,例如 certutil.exe:

Process Name == Certutil.exe

Command Line Contains (“-urlcache” AND “-f”)

此鱼叉式网络钓鱼链接将下载具有以下哈希值的“交易者旅行者”恶意软件:

- MD5: 1c7d0ae1c4d2c0b70f75eab856327956

- SHA1: f3263451f8988a9b02268f0fb6893f7c41b906d9

- SHA256: 765a79d22330098884e0f7ce692d61c

40dfcf288826342f33d976d8314cfd819

1b. 缓解策略

建议阻止非管理员使用强力外壳.exe、cmd.exe和证书.exe等工具。这将防止在最终用户帐户上恶意使用这些工具。

此外,部署电子邮件保护软件以及网络钓鱼培训和意识可以大大减少网络钓鱼攻击成功的机会。

方案 2:损害防御禁用或修改工具 (T1562.001)

首次执行恶意软件时,它会尝试通过禁用 Windows 防御程序来削弱主机的防御。此方案通过使用本机 Windows API 对将注册表项设置为 1 的注册表进行修改来模拟该行为。DisableAntiSpyware

2a. 检测过程

威胁参与者使用 PowerShell 来利用 Windows API 功能,这些功能可能会被滥用来修改注册表项值,例如“禁用反间谍软件”。检测此活动的好方法如下:

Process Name == Powershell.exe

Command Line CONTAINS (“New-ItemPropery” AND

“DisableAntiSpyware” AND “Value 1”)

请记住,强力外壳和 Windows API 并不是修改这些注册表设置的唯一方法。Reg.exe也可用于修改注册表值,应进行彻底监视。

2b. 缓解政策

确保组策略设置为仅允许管理员修改注册表项和利用 cmd.exe、强盾.exe、注册表.exe和注册表编辑器.exe等软件。

此外,请确保 Windows 防御程序篡改保护处于打开状态,以防止未经授权禁用此安全控制。

方案 3:入口工具传输 (T1105)

网络钓鱼链接提供的特洛伊木马化软件安装程序用于将第二阶段后门下载到主机。在这些攻击中,APT38提供了他们的Manuscrypt后门的变体。此方案执行与第一步相同的功能,但改用 Manuscrypt 示例。

3a. 检测过程

一旦恶意行为者破坏了端点,他们可能会尝试将任何工具或恶意软件转移到设备上。攻击者可以利用诸如强力外壳、证书、位管理员和卷曲等工具。

电源外壳示例:

Process Name == (Cmd.exe OR Powershell.exe)

Command Line CONTAINS ((“IWR” OR “Invoke-WebRequest") AND “DownloadData” AND “Hidden”)

证书示例:

Process Name == Certutil.exe

Command Line Contains (“-urlcache” AND “-f”)

位管理员示例:

Process Name == Bitsadmin.exe

Command Line CONTAINS (“/transfer” AND “http”)

卷曲示例:

Process Name == Curl.exe

Command Line CONTAINS (“http” AND “-o”)

传输的恶意软件“Manuscrypt”具有以下哈希值:

- MD5: 5d43baf1c9e9e9e3a939e5defd8f8fbd8d8d

- SHA1: d5ff73c043f3bb75dd749636307500b60a436550

- SHA256: 867c8b49d29ae1f6e4a7cd31b6fe7e27

8753a1ba03d4be338ed11fd1efc7dd36

3b. 缓解政策

建议阻止非管理员使用强力外壳.exe、cmd.exe和证书.exe等工具。这将防止在最终用户帐户上恶意使用这些工具。

方案 4:计划任务 (T1053.005)

计划任务用于第二阶段恶意软件的持久性和执行。威胁参与者会选择这种技术而不是直接执行,以在原始特洛伊木马化软件和第二阶段有效负载之间创建进程链中断。使用计划任务还可以确保在系统启动或计时器上持久执行后门。此方案在主机上创建新的计划任务,并将其设置为在等待 60 秒后执行一次。本机系统工具通过命令行执行,所有配置参数都以明文形式传递。schtasks

4a. 检测过程

尽管计划任务是本机窗口功能,但攻击者可以对其进行操作以帮助在设备上实现持久性。如果可能,使用 EDR 或 SIEM 技术,监视以下终结点行为,以便在计划任务功能可能误用时发出警报:

Process Name == (“cmd.exe” OR “powershell.exe”)

Command Line CONTAINS (“schtasks” AND “/create” AND (“cmd /c” OR “powershell -c”) AND “/RU System”)

请记住,如果良性用户正在计划任务,则可能会带来误报。如果可能,应创建此查询以省略通常使用此功能的管理员,并在运行 schtasks.exe异常用户时发出警报。

4b. 缓解政策

配置计划任务的设置,以强制任务在经过身份验证的帐户的上下文中运行,而不是允许它们作为 SYSTEM 运行。关联的注册表项位于

HKLM\SYSTEM\CurrentControlSet\Control\Lsa\SubmitControl.

可以通过 GPO 配置:计算机配置> [策略] > Windows 设置>安全设置>本地策略>安全选项进行配置:域控制器:允许服务器操作员计划任务,设置为禁用。

此外,将“提高计划优先级”选项配置为仅允许管理员组计划优先级进程的权限。这可以通过 GPO 进行配置:计算机配置> [策略] > Windows 设置>安全设置 > 本地策略 > 用户权限分配:提高计划优先级

方案 5:系统信息发现 (T1082)

现在已经实现了持久性,威胁参与者将希望发现更多关于他们所感染的环境的信息。了解正在运行的操作系统版本,安装的内存量或可用的磁盘空间量,将有助于通知参与者确定它们是否已感染其预期目标,或者是否正在沙盒或安全研究人员环境中对其进行分析。此方案通过命令行管理程序执行本机 Windows 命令,以接收有关计算机的详细信息。systeminfo

5a. 检测过程Process Name == (cmd.exe OR powershell.exe)

Command Line CONTAINS “systeminfo”

User NOT IN User != [<list of expected administrators to be issuing these commands>]

5b. 缓解策略

确保组策略仅强制授权用户/管理员能够运行 cmd.exe 或 powershell.exe。这些解释器可以限制为较低特权或不需要的用户,以防止枚举或滥用。

方案 6:进程发现 (T1057)

威胁参与者希望了解在特定主机上运行的软件,以识别可能抑制其操作的安全软件或阐明运行加密货币管理软件的兴趣目标。此方案通过命令行执行本机系统工具,并将分析的结果保存到临时目录中。tasklist

6a. 检测过程

使用 EDR 或 SIEM 产品,使用以下参数来标识系统进程的可能枚举:

Process Name == (“cmd.exe” OR “powershell.exe”)

命令行包含(“任务列表”和“/FO”)

用户 = [<发出这些命令的预期管理员列表>]

6b. 缓解策略

确保应用程序白名单到位,仅允许允许的用户/管理员有权运行实用程序二进制文件,如 cmd.exe、节能.exe、任务列表.exe和 WMIC.exe。

方案 7:在主机上删除指示器:时间限制 (T1070.006)

文件创建和修改日期是事件响应者可以用来识别文件系统的最新更改的最简单指标之一。威胁参与者将尝试修改其恶意软件的文件时间属性,以尝试与主机上较旧的合法活动混合。此方案通过使用 PowerShell 脚本模拟此行为,该脚本使用本机 PowerShell 功能将文件的 属性更改为较旧的日期。CreationLastWriteTime

7a. 检测过程

通常,将运行 PowerShell 脚本来修改系统上指定文件的时间戳。监视从全局可写位置运行的不熟悉脚本是可能恶意活动的指标。如果此 PowerShell 脚本作为单行运行,则要查找的一些项将如下所示:

Process Name == Powershell.exe

Command Line CONTAINS (“$” and “Get-Item” AND (CreationTime OR LastWriteTime OR LastAccessTime))

7b. 缓解策略

实施文件完整性监控工具将有助于检测是否对文件进行了任何修改,并记录实际时间,而不是依赖于工件的调查时间。

此外,请确保在不需要的情况下阻止最终用户设备上的 PowerShell 使用和脚本执行。

最后,确保环境的策略对环境中的文件、文件夹和其他对象实行最低特权访问。将敏感文件的查看/写入/执行权限限制为仅具有适当需要知道的文件是确保文件系统完整性的一个很好的步骤。

方案 8:窗口管理规范 (T1047)

最后一种方案模拟威胁参与者使用的行为,该行为帮助他们使用 Windows 管理规范 (WMI) 启动其他工具和有效负载。此技术的这一好处是使用合法的本机 Windows 组件来处理辅助文件的执行,以再次在不同恶意软件阶段之间创建进程链中断。

该方案通过命令行执行 WMI,以使用以下命令启动添加工具:

wmic.exe Process call create "<binary_path> <binary_parameters>"

这会将新文件执行埋在 Windows 服务的进程树中,而不是直接隐藏在初始恶意软件之下。

wininit.exe –> services.exe –> svchost.exe –> wmiprvse.exe –> <binary>

8a. 检测过程

开发 wmiprvse.exe在您的环境中调用的典型二进制文件的基线,然后利用该基线进行检测是监视异常 Windows 管理规范活动的良好步骤。例如,创建检测以对不在从 wmiprvse 调用的已知进程列表中的进程发出警报.exe将识别可能的恶意活动。

监视终结点是否存在以下情况也会对可能的可疑使用发出警报:

Process Name == wmic.exe

Command Line CONTAINS (“Process call create” AND (“.dll” OR “.exe”))

8b. 缓解策略

确保只有管理员才有权使用 Windows 管理规范,因为此工具可用于枚举、横向移动和命令执行,如本方案所示。

总而言之,这种攻击将有助于评估网络和端点安全控制,方法是针对威胁行为者进行测试,该威胁行为者会打倒他们自己定制的恶意软件,在陆地上生活以发现有关受害者环境的更多信息,并使用许多规避技巧来防止他们被发现。通过持续测试和使用此攻击图生成的数据,您可以将团队的注意力集中在实现关键安全结果上,调整安全控制,并努力提高针对已知和危险威胁的总体安全计划有效性。

AttackIQ随时准备帮助安全团队实施此攻击图和 AttackIQ 安全优化平台的其他方面,包括通过我们的共同管理安全服务 AttackIQ 先锋。